Checkmk ora supporta ufficialmente le ultime major release di Red Hat Enterprise Linux (RHEL) 10, Debian 13 Trixie e SUSE Linux Enterprise Server (SLES) 15 Service Pack (SP) 7. Questo é il momento ideale per procedere con un aggiornamento del proprio sistema operativo. In questo articolo, ti guideremo attraverso le novità più importanti, specialmente in RHEL 10. Se hai già deciso o deciderai leggendo, abbiamo documentato dove puoi trovare le fonti dei pacchetti e come puoi aggiornare il tuo sistema operativo: Clicca qui per il manuale ufficiale Checkmk con le istruzioni di installazione per RHEL 10, Debian 13 Trixie e SLES 15 SP7.

Forse uno dei tuoi propositi per il 2026 è già un “aggiornamento del sistema”. Se invece stai ancora esitando, ecco alcuni argomenti in favore dell'aggiornamento a una delle attuali major version:

- Il fattore tempo: periodi di supporto più lunghi (per le versioni LTS),

- conformità con le linee guida aziendali esistenti,

- migliori prestazioni, ad esempio grazie alle ultime versioni del kernel,

- requisiti hardware e sicurezza migliorata.

Innanzitutto, la ragione più ovvia: ottieni di più dalla versione 10.x per un periodo più lungo. I fornitori supportano i loro ultimi sistemi operativi per cinque-dieci anni:

- Red Hat prevede di supportare RHEL 10 fino al 2035, con il supporto per le versioni precedenti che termina nel 2029 e nel 2032.

- Debian garantisce il supporto per Debian 13 Trixie nella versione LTS fino al 2030 – rispetto al 2028 per Bookworm e al 2026 per Bullseye.

- SUSE manterrà in vita i tuoi server Enterprise Linux per SLES 15 SP7 (LTS) fino al 2034. Il supporto generale per SLES 15 SP6 termina a Capodanno 2025: ahimè, è ora di dare al tuo monitoraggio un sistema operativo aggiornato come base. I clienti LTS della precedente versione SLES hanno ancora tempo fino al 2028 per farlo.

TL;DR:

Checkmk ora supporta ufficialmente RHEL 10, Debian 13 (Trixie) e SLES 15 SP7 – rendendo questo un buon momento per pianificare un aggiornamento del sistema operativo.

- Cicli di vita di supporto più lunghi (RHEL 10 fino al 2035, Debian 13 LTS fino al 2030, SLES 15 SP7 fino al 2034) migliorano la pianificazione a lungo termine.

- I miglioramenti tecnici come kernel LTS moderni, prestazioni migliori, supporto hardware aggiornato e maggiore sicurezza, avvantaggiano anche il monitoraggio.

- Requisiti di Checkmk: Il supporto completo richiede una versione Checkmk attuale (Debian 13 è supportato solo con Checkmk 2.4.0).

- Focus su RHEL 10: Image Mode, Image Builder, un assistente CLI basato sull'IA e una sicurezza OpenSSL/FIPS più rigorosa introducono sia vantaggi che nuove sfide operative.

Impatto degli aggiornamenti Linux sul monitoraggio Checkmk

La base degli attuali sistemi operativi Linux è stata rinnovata fondamentalmente in alcune aree. Somiglianze e differenze sono particolarmente evidenti nel kernel:

SUSE non si affida all'ultimo kernel Linux upstream, ma equipaggia SLES 15 SP7 con il kernel Linux 6.4, rilasciato nel 2023. Il progetto utilizza i backport per implementare un kernel LTS più vecchio e stabile, che all'epoca aveva ricevuto nuove funzioni BPF e una gestione della memoria migliorata, ma non è più completamente al passo coi tempi. I backport adattano (“backporting”) nuovi driver di dispositivo e patch per l'esecuzione di nuovo hardware su versioni del kernel più vecchie. Ciò consente di ammortizzare per un po' la transizione a versioni del kernel più recenti. Tuttavia, lo sviluppo attuale del kernel Linux ha già raggiunto la versione 6.18 (LTS) da novembre 2025 – il divario di sviluppo è minore per Debian e RHEL:

Debian 13 Trixie e RHEL 10 contengono il precedente kernel LTS 6.12 da novembre 2024. Tra il kernel 5.14, utilizzato nella precedente release RHEL 9.6, così come il kernel 6.1 in Debian 12 Bookworm e il kernel 6.12 attualmente utilizzato, molto è cambiato: migliore supporto hardware e prestazioni migliorate per i file system, driver grafici aggiornati, ottimizzazioni della gestione del consumo di energia e nuove funzionalità per architetture come RISC-V, nonché supporto ufficiale per il linguaggio di programmazione Rust (dal kernel 6.1). Ci sono stati anche miglioramenti all'I/O a blocchi — il trasferimento di dati di input/output in blocchi fissi, che è stato un componente fondamentale del kernel Linux sin dal suo rilascio iniziale nel 1991 da parte di Linus Torvalds.

Il kernel Linux 6.12 supporta nuovi driver, hardware più recente e commuta la gestione delle risorse a Control Group Version 2 (Cgroup v2): una funzione del kernel che organizza i processi gerarchicamente e assegna priorità, limita e alloca CPU, memoria o larghezza di banda di rete. Rispetto alla versione 1, Cgroup v2 ha un design della gerarchia unificato che dovrebbe essere particolarmente interessante per ambienti di runtime container come Docker e Kubernetes. Le capacità in tempo reale e uno scheduler dinamico rendono il kernel LTS a prova di futuro per sistemi desktop e server.

RHEL 10 pone una forte enfasi sulla sicurezza (ne parleremo più avanti), mentre SLES e Debian mantengono i propri stack di sicurezza. Quando si esegue l'aggiornamento alla versione 10.x, due punti sono rilevanti per tutti i sistemi operativi Linux qui discussi:

-

Requisito minimo della versione di Checkmk: il supporto completo e ufficiale per tutte e tre le attuali release (RHEL 10, Debian 13, SLES 15 SP7) richiede una major version recente di Checkmk. Checkmk supporta i due sistemi operativi enterprise con le versioni 2.3.0 e 2.4.0, Debian 13 Trixie solo con Checkmk 2.4.0. Il porting di Checkmk 2.3.0 non è previsto in base alla nostra Politica di Supporto OS.

-

Crittografia: il Checkmk Agent Controller e Receiver utilizzano solo versioni delle librerie TLS fornite da Checkmk per il monitoraggio crittografato (modalità pull o push). Ciò garantisce che la versione del server Checkmk in uso supporti correttamente le moderne librerie di crittografia dell'host.

Agenti nelle nuove distribuzioni

Transizione Python: poiché RHEL 10 e Debian 13 (Trixie) stanno passando a Python 3.12 come standard, tutti i plugin basati su Python devono essere verificati per la compatibilità e, se necessario, rivisti. I plugin dell'agente e i controlli locali scritti autonomamente o ottenuti da terze parti potrebbero richiedere aggiustamenti per quanto riguarda i permessi di scrittura e lettura per l'agente, poiché SELinux potrebbe altrimenti interferire con la raccolta dei dati di monitoraggio. Potrebbero essere necessarie modifiche anche per i firewall o SELinux (Security-Enhanced Linux) in modo che il server Checkmk possa raggiungere l'agente o viceversa. L'ultimo punto riguarda principalmente RHEL.

Cosa devi sapere su RHEL 10

Checkmk ha ricevuto un numero particolarmente elevato di richieste su Red Hat Enterprise Linux. Diamo quindi un'occhiata insieme "sotto il cofano" di RHEL: Quali innovazioni tecniche in RHEL 10 sono interessanti per te come amministratore di sistema?

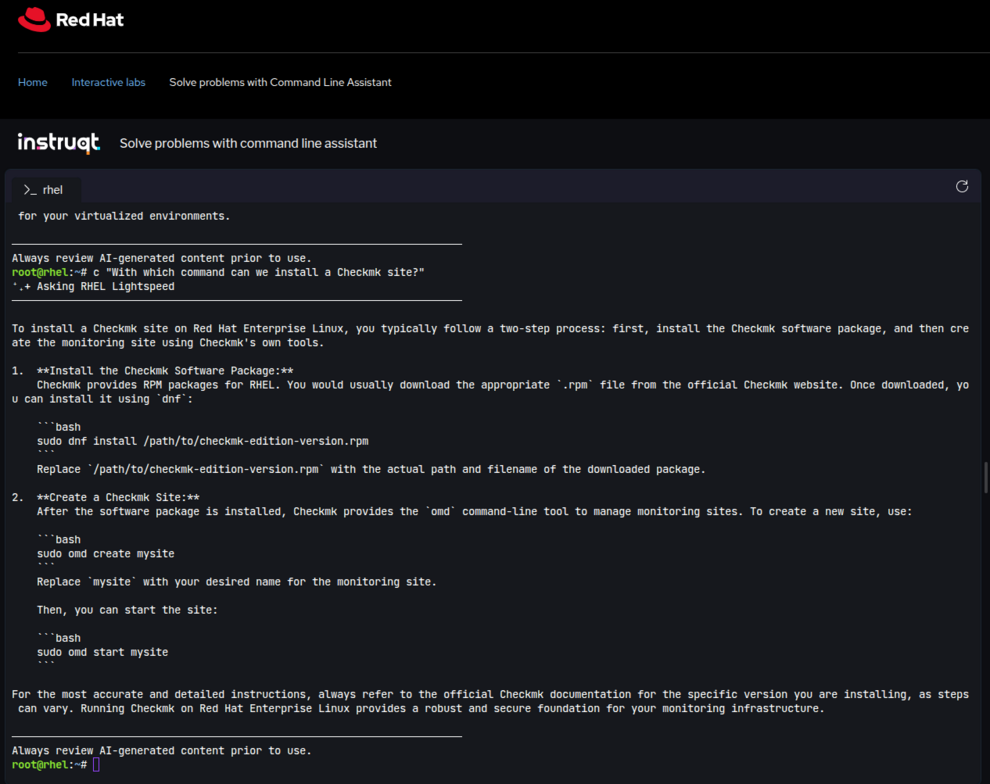

Due cose sono particolarmente degne di nota: Image Mode, comprese le innovazioni in Red Hat Lightspeed (precedentemente Insights), e un assistente AI (strumento da riga di comando) estremamente pratico per il tuo terminale. Con “instruqt”, come viene chiamato lo strumento, Red Hat promette a professionisti e principianti un accesso diretto a conoscenze tecniche e pratiche rilevanti sulla riga di comando di Linux. Abbiamo provato lo strumento da riga di comando per te e siamo rimasti piacevolmente sorpresi dalle istruzioni concise e accurate per il monitoraggio con Checkmk. Apparentemente, lo strumento AI è stato anche addestrato con il nostro manuale ufficiale, rendendolo una risorsa utile per gli amministratori Checkmk. Nel nostro test, ci ha impressionato con informazioni accurate che corrispondevano alla documentazione nella Guida Utente ufficiale Checkmk. Nello screenshot, puoi vedere cosa ha risposto l'assistente AI alla nostra domanda su come configurare un'istanza Checkmk in RHEL 10.

L'assistente AI per la riga di comando è stato addestrato con l'ampia documentazione RHEL di Red Hat e la Knowledge Base RHEL e, come è consuetudine con tali strumenti, può essere utilizzato con un linguaggio naturale – direttamente nel tuo terminale. I neofiti di Linux possono usarlo come un tutor a basso livello per espandere le loro conoscenze su RHEL e monitoraggio, mentre i dipendenti esperti dovrebbero essere in grado di usarlo per velocizzare e approfondire il loro lavoro. Le cose si fanno davvero interessanti con Image Mode e Image Builder, incluso Lightspeed, che vorremmo ora presentarti in modo più dettagliato.

Semplifica i flussi di lavoro con Image Mode

Con Image Mode, Red Hat ti offre l'opzione di costruire Red Hat Enterprise Linux come immagine container di avvio (bootc). In Image Mode, RHEL è pacchettizzato in un'immagine che può essere eseguita in qualsiasi ambiente, dal bare metal ad ambienti di cloud ibrido. Ciò semplifica la condivisione e la modifica tra i confini del team e del sistema. Image Mode rende relativamente facile integrare Red Hat Enterprise Linux 10 nei flussi di lavoro DevOps e CI/CD. Per l'uso in ambienti ibridi, RHEL offre un'immagine cloud pronta all'uso. Anche l'Image Mode di RHEL entra in gioco qui: ti consente di pacchettizzare ambienti di runtime e dipendenze in un'unica immagine completa e di distribuirli nel tuo ambiente cloud ibrido.

Se qualcosa va storto, puoi ripristinare rapidamente le immagini precedenti. Gli aggiornamenti possono essere distribuiti come immagini complete, con conseguente comportamento del sistema più coerente. Ciò semplifica l'esecuzione di aggiornamenti e rollback. Se gestisci un cluster di server più grande, non è necessario aggiornare i pacchetti RPM individualmente. Con Image Builder (uno strumento bootc), puoi creare una nuova immagine RHEL, caricarla in un registro e istruire i server a ottenere la nuova immagine da lì. L'installazione o la distribuzione è un'attività una tantum. Puoi abilitare gli aggiornamenti automatici e configurare (o disabilitare) le finestre di manutenzione. Il controllo della versione e i processi automatizzati in Image Mode ti aiutano a ridurre l'intervento manuale e ad automatizzare le attività amministrative. Image Mode ti consente anche di creare immagini pre-irrobustite specificando linee guida per la fase di build. Ciò consente di tenere conto dei requisiti di sicurezza e conformità in una fase iniziale del progetto, in modo che non tornino a perseguitarti in seguito.

Quando costruisci le tue immagini RHEL 10, l'Image Builder integrato esegue la scansione della selezione dei pacchetti, ti fornisce informazioni pertinenti sul ciclo di vita del prodotto (dati EOL) e consiglia pacchetti che corrispondono alla tua preselezione. Ciò ti offre una panoramica al momento della build e rende facile apportare comunque modifiche. Red Hat chiama la funzione che fornisce queste informazioni “Lightspeed” (un ulteriore sviluppo di “Red Hat Insights”). Lightspeed può mostrarti i cambiamenti imminenti, mettere sul tuo radar le funzionalità nuove, deprecate o abbandonate e utilizzare queste informazioni per creare una roadmap di come gli aggiornamenti futuri influenzeranno il tuo ambiente esistente.

Al sicuro con FIPS e OpenSSL rigoroso

Infine, ma non meno importante, le funzionalità di sicurezza come FIPS e OpenSSL sono una delle più grandi innovazioni presentate da Red Hat. OpenSSL fa parte di ogni distribuzione Linux più recente e quindi non è nulla di speciale. Tuttavia, i Federated Information Processing Standards (FIPS) richiedono una configurazione OpenSSL particolarmente rigorosa. Insieme, le due funzionalità sono destinate a proteggere meglio i sistemi che eseguono RHEL 10.x in futuro per quanto riguarda i nuovi standard di crittografia post-quantum. Ciò si riferisce al fatto che i progressi in corso nel quantum computing stanno rendendo i modelli di crittografia esistenti più vulnerabili, poiché gli aggressori saranno in grado di decifrare password e crittografia sempre più velocemente in futuro. Questo è ancora uno scenario ipotetico sotto alcuni aspetti. Tuttavia, le agenzie governative e le grandi organizzazioni in particolare sono vincolate a tecniche di crittografia più recenti in conformità con FIPS. Ottenere la conformità FIPS è un processo complesso che impegna risorse in aziende e agenzie governative e richiede una pianificazione lungimirante.

Ciò pone una sfida generale per gli sviluppatori di software di monitoraggio come Checkmk, poiché i requisiti per la conformità FIPS divergono dalle esigenze di un monitoraggio completo, a seconda della configurazione. FIPS richiede la disattivazione hard degli algoritmi obsoleti che sono essenziali per il monitoraggio di applicazioni legacy o hardware legacy. Come amministratore RHEL, a seconda delle condizioni dell'hardware e delle applicazioni da monitorare, potrebbe essere una vera sfida trovare il giusto equilibrio per la tua organizzazione, i requisiti di conformità interni e il monitoraggio più completo possibile. Checkmk sta lavorando attivamente per offrire compromessi praticabili con pacchetti attuali e futuri per RHEL e altri sistemi operativi Linux enterprise.

Sulla strada verso la conformità FIPS, il server Checkmk è di solito l'ultimo sistema che gli amministratori di sistema adattano per FIPS — a causa dei requisiti di monitoraggio specifici dell'hardware e delle app legacy, che non possono sempre essere conciliati con i requisiti FIPS. La conformità FIPS è un processo lungo, quindi vale la pena rimanere aggiornati sul problema e monitorare attivamente ciò che Red Hat e altri fornitori stanno portando sul mercato d'ora in poi.

L'impegno di Red Hat per un OpenSSL e FIPS più rigorosi pone una sfida in termini di adattamento, poiché Red Hat ha quasi completato la sua conformità FIPS e l'adattamento è in ritardo. È particolarmente importante per le aziende, le agenzie governative e le organizzazioni con regolamenti particolarmente rigorosi testare attivamente le ultime versioni del sistema operativo, come RHEL 10, per la coerenza con i propri requisiti interni ed esterni. Nelle sue note di rilascio, Red Hat promette miglioramenti di sicurezza di vasta portata che saranno basati su RHEL 10 in futuro – terremo d'occhio questo aspetto e raccomandiamo test attivi e proattivi.

Retrospettiva: Cosa abbiamo imparato da RHEL nel 2025

Una revisione onesta alla fine dell'anno: molti utenti erano irrequieti nel 2025 perché il processo di porting, specialmente per RHEL 10, ha richiesto così tanto tempo questa volta. Cosa stava succedendo?

Per motivi di capacità, Checkmk aveva dato una priorità inferiore al supporto tecnico per la versione Ubuntu 25.04 (STS) rispetto alle versioni LTS di Ubuntu. Con il supporto STS interno, alcuni importanti lavori preliminari per il supporto di RHEL 10 sarebbero stati risolti all'inizio dell'estate, come il supporto per la GNU Compiler Collection GCC 14. Da allora abbiamo ripreso il porting interno per tutte le normali versioni STS di Ubuntu (versioni “Short-Term Support”, che ricevono ciascuna nove mesi di supporto dal loro provider Canonical).

Il nuovo compilatore ha richiesto un ampio lavoro di personalizzazione sui nostri pacchetti da parte dei team di sviluppo Checkmk. Un grosso ostacolo è stata la libreria C++, che deve essere compilata in un passaggio separato. Abbiamo semplicemente iniziato troppo tardi. Cosa abbiamo imparato da questo periodo di magra: Il supporto interno di Checkmk per le versioni STS di Ubuntu è fondamentale per iniziare prontamente con le versioni enterprise più grandi. Lezione imparata.

Nel 2026, SLES 16 e Ubuntu 26.04 sono dietro l'angolo, la principale distribuzione Linux nella regione DACH: Con un occhio alle imminenti major version di Linux OS, ci impegniamo a fare meglio. I nostri processi interni sono già stati ottimizzati e quindi guardiamo con fiducia al nuovo anno.