Il Coronavirus ha dato il via a una vera e propria offensiva di digitalizzazione in tutto il mondo. Dallo scoppio della pandemia, numerose aziende hanno adottato il lavoro da casa per i propri dipendenti. Anche quelle realtà che in passato erano contrarie al lavoro da remoto hanno cercato di adattare il proprio stile lavorativo e l’infrastruttura IT il più rapidamente possibile. E questo non deve sorprendere, perché il lavoro da casa consente di mantenere operativa l’attività riducendo al minimo il rischio che i dipendenti contraggano il Covid-19.

Tuttavia, il trasferimento improvviso di molti posti di lavoro al lavoro da casa rappresenta una grande sfida per numerosi reparti IT interni, poiché in molte realtà manca un’infrastruttura adeguata – o è semplicemente insufficiente – per consentire l’accesso remoto alla rete aziendale e alle applicazioni specifiche dell’azienda. Inoltre, sorgono preoccupazioni legate alla sicurezza IT quando i dipendenti si collegano alla rete aziendale dal tavolo della cucina di casa. In questo contesto, una VPN (Virtual Private Network) classica può essere d’aiuto: crea un tunnel tra il dispositivo del dipendente e la rete aziendale tramite Internet. Da un lato, questo tunnel protegge i dati trasmessi da accessi esterni tramite crittografia, dall’altro consente l’instradamento verso indirizzi IP privati attraverso la connessione Internet.

In questo modo, il dipendente può accedere all’infrastruttura aziendale dal proprio dispositivo, anche se collegato alla rete domestica. Tuttavia, diventa particolarmente frustrante quando si verificano problemi dovuti, ad esempio, a una capacità VPN insufficiente o al tentativo del PC di connettersi a un server DNS errato. È altrettanto problematico se la connessione VPN risulta significativamente più lenta rispetto a quella di rete abituale. Questo può dipendere, ad esempio, da un gateway sovraccarico o semplicemente dalla mancanza delle licenze necessarie.

Poiché il traffico di dati trasmesso tramite un tunnel VPN viene crittografato a un'estremità e decrittografato all'altra, il gateway VPN richiede un tempo di CPU significativo per i processi di crittografia e decrittografia. Se le prestazioni esistenti non sono più sufficienti a causa del rapido aumento del numero di connessioni VPN, il gateway diventa rapidamente un collo di bottiglia nell'infrastruttura remota. Questo non solo porta alla frustrazione degli utenti, ma riduce anche la produttività dei dipendenti che lavorano in home office.

È quindi importante che le aziende siano consapevoli di quanta capacità, connessioni e larghezza di banda VPN hanno bisogno. Devono inoltre tenere conto del fatto che i diversi reparti possono avere bisogno di capacità diverse. Oltre a mantenere le licenze necessarie e a monitorare lo stato delle connessioni VPN e la quantità di dati trasmessi, è opportuno monitorare anche il gateway VPN. Un gateway VPN può essere, ad esempio, un router, un server o un firewall.

Identificazione dei problemi del gateway

Il monitoraggio del carico e dell'utilizzo della CPU di un gateway VPN non risolve i potenziali problemi o colli di bottiglia che possono verificarsi durante l'utilizzo di una VPN. Tuttavia, il monitoraggio di questi parametri può aiutare a identificare precocemente un problema, in modo che l'amministratore possa risolverlo rapidamente o evitarlo in anticipo. Entrambi i valori (carico e utilizzo della CPU) indicano l'utilizzo della CPU.

Per i sistemi Unix, il carico è il numero di processi per i quali la CPU sta effettuando i calcoli e quelli che stanno aspettando che la CPU li effettui. Per un sistema con un solo core, il carico ottimale non dovrebbe superare il valore 1,00. Un valore di 1,00 significa che un processo è attualmente nella coda di elaborazione del processore. Un valore inferiore a 1,00 indica che il processore è sottoutilizzato. Se il carico della CPU è superiore a 1,00, viene sovraccaricato di conseguenza. Idealmente, il valore del carico della CPU dovrebbe essere inferiore a 1,00 in modo che la CPU possa continuare a eseguire un processo senza aspettare. Molti amministratori di sistema usano 0,70 come linea guida per avere un piccolo buffer verso l'alto. Se il carico della CPU supera regolarmente questo valore, l'amministratore deve intervenire. Nelle macchine con processori multicore, il valore del carico della CPU, che segnala il pieno utilizzo, dipende dal numero di core disponibili. 2,00 per due, o 4,00 per quattro core della CPU, ecc.

L'utilizzo della CPU è la percentuale del tempo di calcolo disponibile che viene consumata dall'elaborazione. Un utilizzo della CPU del 100% significa che i processi in esecuzione occupano tutti i core logici della CPU per tutto il tempo in cui sono in esecuzione. Questo dato può essere utilizzato, tra l'altro, per determinare l'efficienza di un sistema. Un utilizzo più elevato dei core del processore può, ad esempio, aumentare il tempo di risposta di diverse applicazioni.

Utilizzando l'esempio di una gelateria, è possibile chiarire la distinzione tra carico e utilizzo della CPU, che si applica a tutti i sistemi IT e non solo ai gateway VPN: qui, ad esempio, quattro dipendenti devono servire il gelato dietro il bancone. L'utilizzo è la percentuale di dipendenti che servono il gelato in un determinato momento, mentre il carico è la lunghezza della fila di clienti in attesa del gelato.

Monitoraggio di altri parametri

Oltre a monitorare l'utilizzo della CPU su un gateway VPN, è opportuno monitorare anche altri parametri. Questi possono essere, ad esempio, il numero di sessioni VPN attive, il numero di tunnel VPN attivi e il numero di byte trasmessi e ricevuti tramite VPN. È quindi opportuno che le aziende riflettano attentamente su cosa vogliono monitorare con il monitoraggio delle VPN e come.

Checkmk offre anche una serie di opzioni per monitorare le connessioni VPN e ricevere informazioni sul loro stato attuale. A tale scopo sono già disponibili diversi plug-in.

Con Checkmk 1.6 FP2, ad esempio, è possibile monitorare il numero di connessioni WebVPN attive su una Cisco ASA (Adaptive Security Appliance). Il software di monitoraggio è anche in grado di verificare l'esistenza di tunnel VPN IPsec e di accesso remoto su un dispositivo Cisco ASA. La soluzione crea un servizio separato per ogni tunnel IPsec e di accesso remoto. Se Checkmk trova un tunnel configurato, è possibile configurarne un nome e uno stato. È anche possibile configurare uno stato generale per un tunnel che non esiste più. Checkmk può anche monitorare il numero di sessioni SVC attive, come AnyConnect, su un server Cisco.

Un nuovo controllo consente inoltre di monitorare il numero totale di connessioni SSL/VPN correnti dei Loadbalancer Big-IP di F5 Networks.

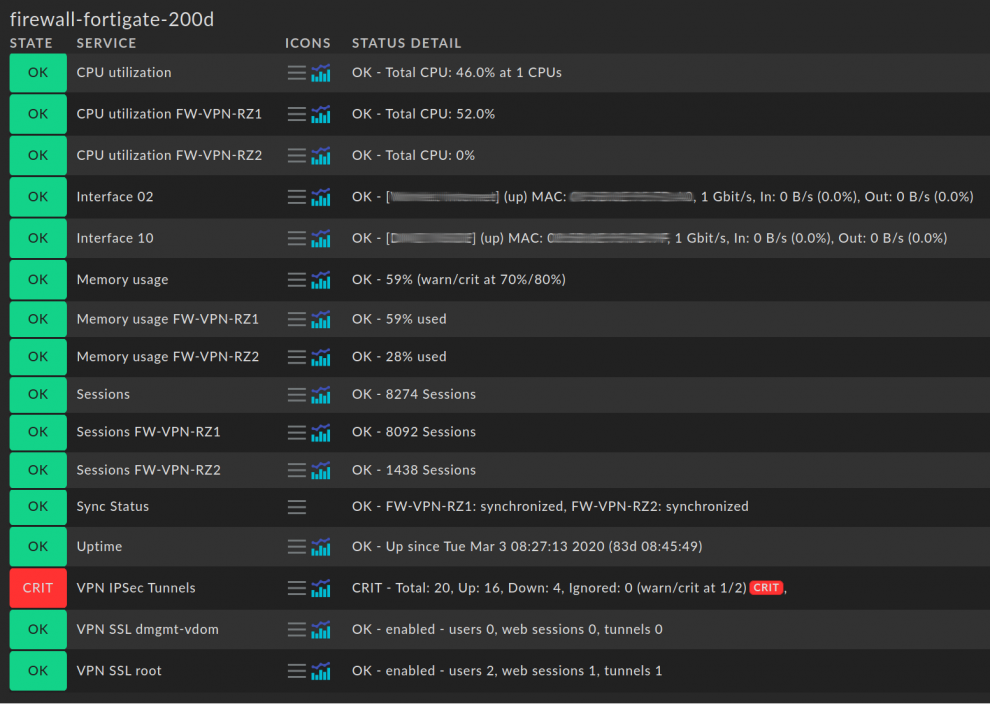

A partire da Checkmk 1.6 FP2, gli utenti Fortinet possono monitorare il numero di tunnel IPSec e VPN disponibili dei firewall FortiGate e controllare contemporaneamente i tunnel SSL VPN configurati sui dispositivi FortiGate. SSL VPN può anche essere attivato o disattivato e distribuito per dominio virtuale, in modo da avere un servizio per dominio.

Le altre funzioni di Checkmk comprendono anche l'interrogazione dello stato della VPN sull'appliance genuscreen VPN (versione 5.1) di Genua, il monitoraggio dello stato attuale dei tunnel VPN su Juniper ScreenOS e sui firewall Checkpoint, nonché il monitoraggio dello stato delle connessioni client e del traffico dati in entrata e in uscita con OpenVPN.

Evitare i colli di bottiglia negli ambienti di lavoro remoti

Un altro scenario di home office è la fornitura di postazioni di lavoro remote tramite un ambiente VDI (Virtual Desktop Infrastructure). In questo modo, un'azienda può, ad esempio, fornire un ambiente di lavoro virtuale sicuro a cui i dipendenti possono accedere su qualsiasi rete dal proprio dispositivo privato. Citrix è uno dei fornitori più noti di queste soluzioni di postazione di lavoro remota.

L'infrastruttura Citrix è progettata in modo che gli utenti possano accedere all'architettura server dell'ambiente Citrix dietro il firewall aziendale dall'esterno tramite il NetScaler Gateway. In questo modo, Citrix consente agli amministratori di impostare il controllo degli accessi a livello di applicazione e permette agli utenti di accedere alla propria postazione di lavoro virtuale ospitata centralmente da qualsiasi luogo. La connessione al gateway virtuale NetScaler o al dispositivo NetScaler-VPX è protetta da TLS. La VPN si trova nella DMZ (Demilitarised Zone), ovvero un'area dell'infrastruttura aziendale accessibile dall'esterno e protetta da altre reti, come Internet o la LAN, mediante uno o più firewall. Da qui, il gateway fornisce un accesso centrale attraverso il firewall aziendale.

Se si verificano problemi di prestazioni in un ambiente VDI di questo tipo, non è necessariamente utile scalare il numero di server, poiché il collo di bottiglia potrebbe trovarsi nella DMZ e non nell'infrastruttura aziendale. Se, ad esempio, il gateway è sovraccaricato dalle numerose richieste, non è possibile compensarlo con un numero maggiore di server. È invece necessario scalare il gateway. Il monitoraggio del gateway NetScaler è un buon modo per individuare tali problemi, ad esempio monitorando le prestazioni della CPU utilizzata durante la crittografia e la decrittografia del traffico dati. Oltre a varie funzioni di monitoraggio per Citrix NetScaler Loadbalancing Appliance, Checkmk offre anche un controllo per monitorare l'utilizzo della CPU.

Un'altra causa di problemi di prestazioni con Citrix può essere, soprattutto in Germania, una connessione Internet sovraccarica. Molto spesso, tuttavia, la piattaforma virtuale su cui gira Citrix si rivela un collo di bottiglia, poiché le risorse disponibili, come CPU, RAM o Storage IO, sono occupate e non hanno più capacità di scalare. È quindi estremamente importante coprire tutte le aree con la soluzione di monitoraggio utilizzata, per poter prendere le giuste misure per un funzionamento senza attriti.

Con il suo Unfied Access Gateway (ex VMware Access Point), VMware offre anche una soluzione che dovrebbe consentire l'accesso esterno alle applicazioni e alle risorse aziendali, come VMware Horizon Desktop e Apps. Anche l'Unified Access Gateway (UAG) si trova nella DMZ, dove inoltra le richieste di autenticazione al rispettivo server o blocca le richieste non autorizzate.

A causa della crisi seguita alla pandemia da Coronavirus, tribe29 sta attualmente lavorando per fornire ulteriori opzioni per il monitoraggio degli ambienti IT, necessarie per il buon funzionamento dell'home office e del lavoro remoto. Tra queste c'è, ad esempio, l'UAG, per il quale esiste anche un controllo a partire da Checkmk 1.6.0p12. Questo permette di monitorare la CPU, la memoria e il server tunnel VMware.

A partire da Checkmk 1.6 FP2, è possibile monitorare le appliance Pulse Secure, ad esempio il numero di utenti web connessi per Pulse Secure. Pulse Secure offre inoltre diverse soluzioni che includono l'accesso remoto sicuro dal classico client VPN tramite una soluzione workspace per dispositivi BYOD (bring your own device) e una sofisticata soluzione NAC. Un altro controllo riguarda il monitoraggio dell'utilizzo della CPU, della memoria e del disco rigido, oltre a consentire il monitoraggio della temperatura e dell'utilizzo dei file di log sulle appliance.

Oltre a un accesso funzionante alla rete aziendale, la connessione deve essere protetta da attacchi esterni, con un firewall o simili. Con Checkmk è possibile monitorare vari parametri (carico della CPU, larghezza di banda, ecc.) per la soluzione firewall utilizzata, evitando così un possibile collo di bottiglia nel punto di transizione tra la rete aziendale e Internet. Solo se il firewall funziona perfettamente, un'azienda può garantire ai propri dipendenti una connessione home office il più possibile sicura.

Grazie al gran numero di plug-in di controllo, Checkmk fornisce già molti dati rilevanti per il monitoraggio. Inoltre, offre la possibilità di creare un proprio check locale e di configurare così il proprio servizio. Questi plug-in di controllo locali calcolano lo stato direttamente sull'host su cui si desidera accedere ai dati. Questo ha il vantaggio per l'utente di non dover programmare un controllo complesso in Python, ma di essere completamente libero nella scelta del linguaggio di scripting. In questo modo è anche possibile ricevere dati da dispositivi che, ad esempio, non possono fornire i dati richiesti dal lato SNMP.

Conclusioni

Il trasferimento di molti posti di lavoro al lavoro da casa ha causato problemi in numerose aziende, poiché spesso non erano disponibili le infrastrutture necessarie per l’accesso remoto alle risorse aziendali. Anche le aziende che disponevano già di infrastrutture adeguate, come soluzioni VPN o workspace remoti, hanno dovuto adattare le proprie capacità alle crescenti esigenze.

Anche se tali capacità sono sufficienti, il firewall o il gateway utilizzato può rappresentare un ulteriore collo di bottiglia durante la connessione dal lavoro da casa. Per questo motivo, è consigliabile implementare un monitoraggio esteso di tutte le diverse aree, al fine di identificare i problemi in fase precoce e poter adottare contromisure efficaci.

Checkmk offre già numerose opzioni per rispondere alle esigenze attuali. I nostri sviluppatori stanno attualmente dando priorità alle richieste di funzionalità relative al monitoraggio delle VPN. Inoltre, il Feature Pack 2 include già alcune nuove funzionalità per il monitoraggio delle VPN, in modo che gli utenti di Checkmk possano monitorare facilmente le sfide che queste infrastrutture IT stanno affrontando in questi tempi.