Out-of-the-box SaaS-Monitoring: Das neue Checkmk Cloud

Profitieren Sie von einer problemlosen Einrichtung und einem wartungsfreien Monitoring mit Checkmk Cloud. Erhalten Sie nahtlose Transparenz von der Cloud bis zum Edge und erleben Sie den Komfort einer sofort einsatzbereiten SaaS-Monitoring-Lösung.

Hybrid- und Cloud-Monitoring

Nutzen Sie die Vorteile eines zentralisierten Monitorings von Cloud- und On-Premises-Ressourcen. Optimiert für kleine bis mittelgroße Hybrid-Infrastrukturen.

Einfaches und schnelles Onboarding

Richten Sie Ihr Monitoring in wenigen Minuten ein und verschaffen Sie sich im Handumdrehen Einblick in Ihre Infrastruktur und Anwendungen.

Wartungsarmer Betrieb

Erleben Sie eine stets aktuelle Monitoring-Lösungen mit den neuesten Funktionen und Sicherheitspatches.

Monitoring für jede Cloud-Umgebung

Erfassen Sie Hunderte von System- und Infrastruktur-Parametern, um sicherzustellen, dass Ihre Cloud-Services und -Workloads effizient laufen. Mit Checkmk wird das Monitoring Ihrer Server, Anwendungen und Datenbanken zum Kinderspiel.

- Intelligentes Monitoring: Behalten Sie alle Ihre Cloud-Dienste und -Infrastrukturen genau im Auge.

- Zuverlässige Performance: Halten Sie den Zustand und die Zuverlässigkeit Ihrer Cloud-Workloads mühelos aufrecht und stellen Sie sicher, dass Ihre Cloud-Ressourcen die bestmögliche Leistung erbringen.

- Automatische Erkennung: Identifizieren Sie Cloud-Komponenten automatisch und bleiben Sie stets über sämtliche Änderungen in Ihrer Umgebung informiert.

- Umfassende Transparenz: Überwachen Sie die Ressourcennutzung sowohl auf Betriebssystem- als auch auf Anwendungsebene dank eines detaillierten Cloud-Monitorings.

Vielseitiges Server-Monitoring

Verschaffen Sie sich einen vollständigen Überblick über den Zustand und die Leistung Ihrer Server, vom Rechenzentrum bis zur Cloud. Checkmk unterstützt alle Server-Typen und bietet Einblicke in kritische Komponenten wie CPU, Speicher, Festplatten, Systemdienste, Prozesse, Netzwerkschnittstellen und Dateisysteme. Dadurch können Sie Leistungsprobleme und Verfügbarkeitsstörungen schnell erkennen und beheben.

- Kompatibilität: Native Agenten für Windows, Linux und viele andere Betriebssysteme.

- Unterstützung für jeden Server-Typ: Monitoring von Web-, Mail-, Datenbank-Servern und mehr.

- Unverzügliche Einblicke: Sofort einsatzbereite Dashboards für Linux-, Windows- und Cloud-Server mit allen wichtigen Metriken.

Integrierte Automatisierung

Automatisieren Sie Ihre gesamten Monitoring-Prozesse mit den leistungsstarken Funktionen von Checkmk und lassen Sie sich die manuelle Arbeit abnehmen.

- Leistungsfähige REST-API: Automatisieren Sie Monitoring-Tasks mit einer robusten API.

- Auto-Discovery: Automatische Erkennung von Hosts und deren Services.

- Host-Lifecycle-Management: Stellen Sie ein aktuelles Monitoring dynamischer Umgebungen mit minimalem Aufwand sicher.

- Zentrales Management der Agenten: Einfache Verteilung und Installation der Monitoring-Agenten, inklusive automatischer Aktualisierung.

- Registrierung von Cloud-Workloads: Autoregistrierung von Cloud-Workloads in Ihrem Monitoring für ein Hinzufügen und Entfernen von Cloud-Objekten in Echtzeit.

Wirkungsvolles IT-Monitoring

Erleben Sie den Komfort einer Monitoring-Lösung, die Ihnen mit zahlreichen Funktionen die Arbeit erleichtert und Zeit spart.

- Intelligente und granulare Alarme: Profitieren Sie von integrierten Schwellwerten für Metriken, um automatisch Warnungen zu generieren, und passen Sie diese bei Bedarf an Ihre Bedürfnisse an.

- Fokus auf wichtige Benachrichtungen: Verständigen Sie granular und in Echtzeit nur die zuständigen Teams per E-Mail, Slack oder MS Teams, oder erstellen Sie automatisch Tickets in ITSM-Systemen wie ServiceNow und Jira.

- Automatisiertes Reporting: Erstellen Sie aussagekräftige Berichte mit vorgefertigten oder benutzerdefinierten Tabellenansichten – entweder auf Knopfdruck oder automatisiert in regelmäßigen Abständen.

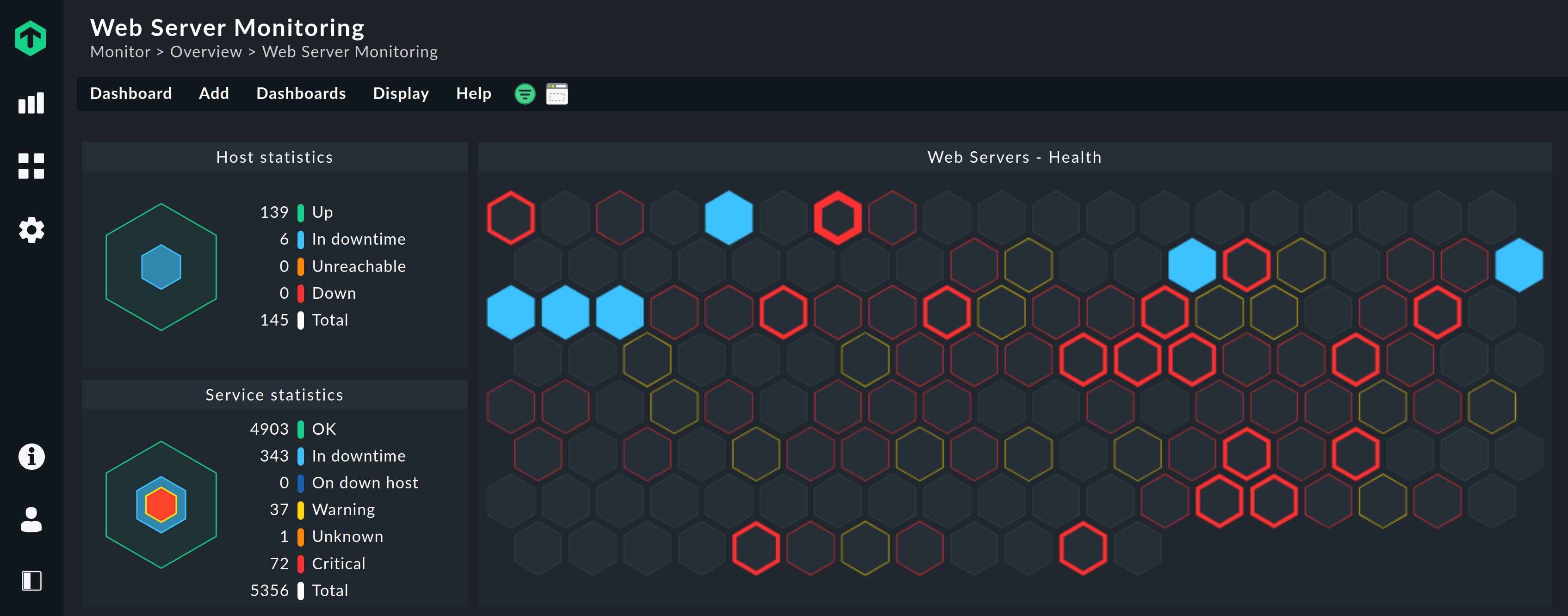

- Visualisieren Sie Ihre IT: Verschaffen Sie sich einen umfassenden Überblick über den Zustand Ihrer IT mit modernen, anpassbaren Dashboards, einschließlich grafischer Karten und Diagrammen mit Live-Monitoring-Daten.

- Integrierte Sicherheit: Checkmk verfügt über Sicherheitsfunktionen wie TLS- und AES-256-Verschlüsselung, zentrale Benutzerzugriffs- und Rechteverwaltung über SAML und wurde von einem ISO27001-zertifizierten Softwarehersteller entwickelt.

Konzentrieren Sie sich auf Ihr IT-Monitoring

Erleben Sie die Vorteile einer gehosteten Monitoring-Lösung, ohne sich um die Administration kümmern zu müssen.

- Nahtloses Onboarding: Beginnen Sie direkt mit dem Monitoring dank intuitivem Onboarding und vorkonfigurierten Einstellungen, um sofortige Einblicke in Ihre Cloud- und Hybrid-IT-Infrastrukturen zu erhalten.

- Stets auf dem neuesten Stand: Erleben Sie ein Checkmk Cloud mit den neuesten Funktionen, Sicherheits-Patches und automatischen Backups.

- Hohe Verfügbarkeit: Profitieren Sie von einer zuverlässigen, sofort einsatzbereiten Monitoring-Lösung, gehostet auf AWS in Europa und Nordamerika.

- Optimale Leistung: Mühelose Skalierung mit minimaler Latenz dank regionalem Hosting.

Bald verfügbar

Automatisierte Updates für Ihre Checkmk-Site und automatisches Rollback im Falle eines fehlgeschlagenen Updates.

Unterstützung von SSO über Microsoft EntraID (früher als Azure AD bekannt).

Monitoring von Geräten und Netzwerken, die sich nur über SNMP überwachen lassen oder nicht über das Internet erreichbar sind.

FAQ

Nein, das ist aktuell nicht möglich.

Nein, Checkmk Cloud erstellt automatisch zweimal täglich Backups. Zusätzlich können Sie manuell Backups über das Admin Panel auslösen.

Wir bieten eine SLA mit 99,5 % Verfügbarkeit und haben Teams in mehreren Zeitzonen, um den Betrieb rund um die Uhr sicherzustellen.

Checkmk Cloud erhält täglich Sicherheitsupdates. Diese werden während geplanter Wartungsfenster installiert. Details dazu finden Sie in unserer Knowledge Base.

Derzeit können Sie mit Checkmk Cloud bis zu 50.000 Services überwachen.

Die Tenants sind auf mehreren Ebenen voneinander getrennt. Durch strikte Netzwerkrichtlinien ist eine Kommunikation zwischen Tenants ausgeschlossen. Zudem werden die Daten jedes Tenants auf separaten, nur für dessen Instanz vorgesehenen Speicherbereichen abgelegt.

Der gesamte Netzwerkverkehr wird intern und extern mit TLS-Zertifikaten verschlüsselt. Wir setzen mindestens TLS 1.2 voraus und empfehlen TLS 1.3. Daten im Ruhezustand werden mit dem branchenüblichen AES-256-Verschlüsselungsalgorithmus gesichert.

Wir folgen dem Prinzip der minimalen Rechtevergabe („least privilege“) und beschränken den Zugriff auf die Produktionsumgebung auf das Nötigste. Alle Zugriffe auf unsere Systeme werden automatisch protokolliert. Diese Protokolle werden in ein separates Konto übertragen, auf das nur Auditoren und Sicherheitsexperten Zugriff haben. Kundenspezifische Logs sind von den Anwendungs-Logs getrennt und nur mit ausdrücklicher Zustimmung des Kunden während einer Untersuchung zugänglich.

Ja, wir führen regelmäßig Penetrationstests unserer Infrastruktur sowie der Verwaltungsanwendung durch.

Wir nutzen AWS Cognito für die zentrale Verwaltung von Identitäten. Passwortdaten werden verschlüsselt gespeichert und können von uns nicht eingesehen werden. Der Authentifizierungsprozess wurde von Sicherheitsexperten geprüft und protokolliert keine sensiblen Informationen.

Passwörter müssen mindestens 12 Zeichen lang sein und mindestens je einen Großbuchstaben, Kleinbuchstaben, eine Zahl und ein Sonderzeichen enthalten. Als Sonderzeichen sind alle gültigen UTF-8-Zeichen erlaubt, einschließlich Emojis.

Checkmk Cloud wird auf AWS gehostet. Aktuell können Sie Ihre Checkmk-Instanz in Frankfurt (Deutschland) oder Nord-Virginia (USA) betreiben lassen.