Was ist eine Firewall?

Eine Firewall ist eine Verteidigungslinie für jedes Netzwerk oder Gerät. Normalerweise ist sie sogar die allererste. Die Firewall überwacht den ein- und ausgehenden Datenverkehr und kontrolliert, was übertragen werden darf und was nach vorgegebenen Sicherheitsregeln blockiert wird. Firewalls sind eine wichtige Komponente eines Netzwerks und tragen zum Schutz der gesamten dahinter liegenden Infrastruktur bei. Eine Firewall wird in der Regel verwendet, um eine Barriere zwischen einem vertrauenswürdigen und einem nicht vertrauenswürdigen Netzwerk zu errichten, aber ihr Anwendungsbereich kann viel größer sein und die Blockierung unbefugter Zugriffe auf eine Umgebung oder die Kontrolle des Internetzugangs für eine bestimmte Gruppe von Anwendungen von einer Reihe von Terminals aus umfassen. Die Verhinderung unbefugter Zugriffe auf das Netzwerk aus dem Internet ist der häufigste, aber nicht der einzige Anwendungsfall für eine Firewall.

Es gibt Software- oder Hardware-Firewalls. Beide kontrollieren den Datenverkehr, aber Software-Firewalls nutzen die Ressourcen des Hosts, auf dem sie installiert sind, während Hardware-Firewalls über eigene Ressourcen verfügen. Dies ist gleichzeitig auch der Hauptunterschied zwischen den verschiedenen Firewall-Typen. Man kategorisiert Firewalls darüber hinaus über ihre Funktionsweise.

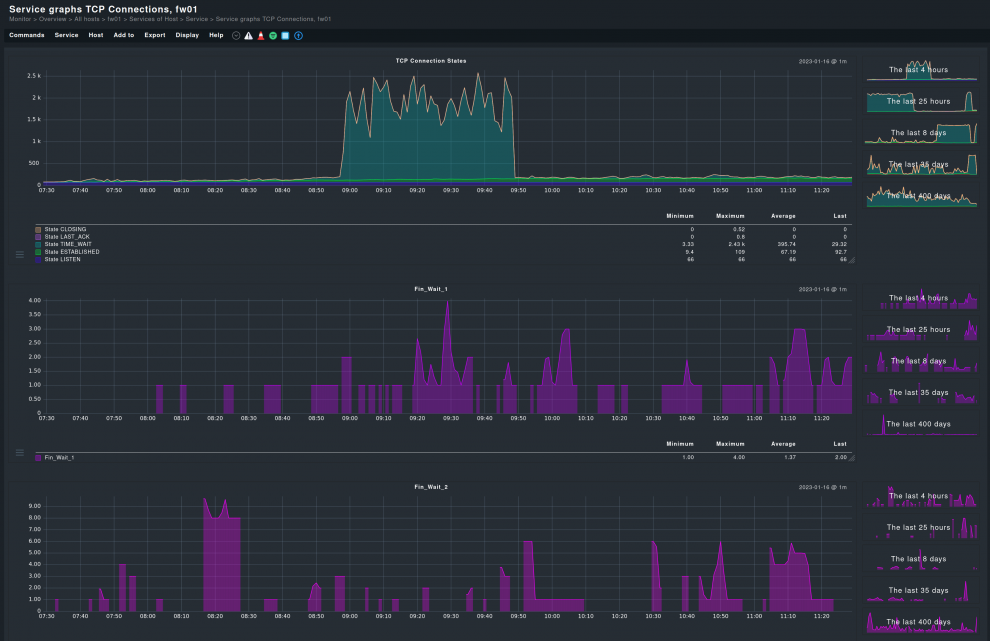

Eine Paketfilter-Firewall prüft die zwischen Computern übertragenen Pakete und lässt sie entsprechend den vorgegebenen Regeln zu oder blockiert sie. Stateful-Firewalls können auch den Zustand von Netzwerkverbindungen, wie TCP-Streams, UDP-Datagramme und ICMP-Nachrichten, überwachen. Diese können über eine ganze Verbindung hinweg agieren, nicht nur Paket für Paket. Darüber hinaus gibt es Application-Firewalls, die auf Anwendungsebene arbeiten und in der Lage sind, Anwendungen voneinander zu unterscheiden und den Datenverkehr von oder zu diesen zuzulassen oder zu blockieren. Deep-Packet-Inspection-Firewalls sind fortgeschrittene Paket-Filter-Systeme, die in der Lage sind, den tatsächlichen Inhalt jedes Pakets zu untersuchen und diesen auf Wunsch zu filtern.

Unabhängig von der Technik, die eine Firewall verwendet, sind alle regelbasiert. Richtlinien lassen sich auf große und kleine Elemente anwenden, z. B. auf alle eingehenden Pakete bis hin zu einer bestimmten Art von Paketen, die versuchen, auf ein einzelnes Gerät an einem bestimmten Port zuzugreifen. Die meisten Firewalls bieten ein hohes Maß an granularer Kontrolle. Beim Monitoring einer Firewall geht es vor allem darum, den Überblick zu behalten, wie die Firewall arbeitet.

TL;DR:

Eine Firewall ist eine Sicherheitsbarriere im Netzwerk, die ein- und ausgehenden Datenverkehr anhand vordefinierter Regeln kontrolliert und Geräte sowie Netzwerke vor unbefugtem Zugriff schützt.

- Firewalls können software- oder hardwarebasiert sein und reichen von einfachen Paketfiltern bis hin zu Deep Packet Inspection-Systemen, die auf Anwendungsebene arbeiten.

- Das Monitoring einer Firewall stellt sicher, dass Regeln aktuell bleiben, Fehlkonfigurationen erkannt werden und ungewöhnlicher oder nicht autorisierten Datenverkehr in Echtzeit verfügbar ist.

- Protokolle und Metriken zu Datenverkehr, Portnutzung und Regelkonformität liefern wertvolle Erkenntnisse, um Sicherheit zu gewährleisten, Richtlinien durchzusetzen und die Performance zu optimieren.

Was ist Firewall-Monitoring?

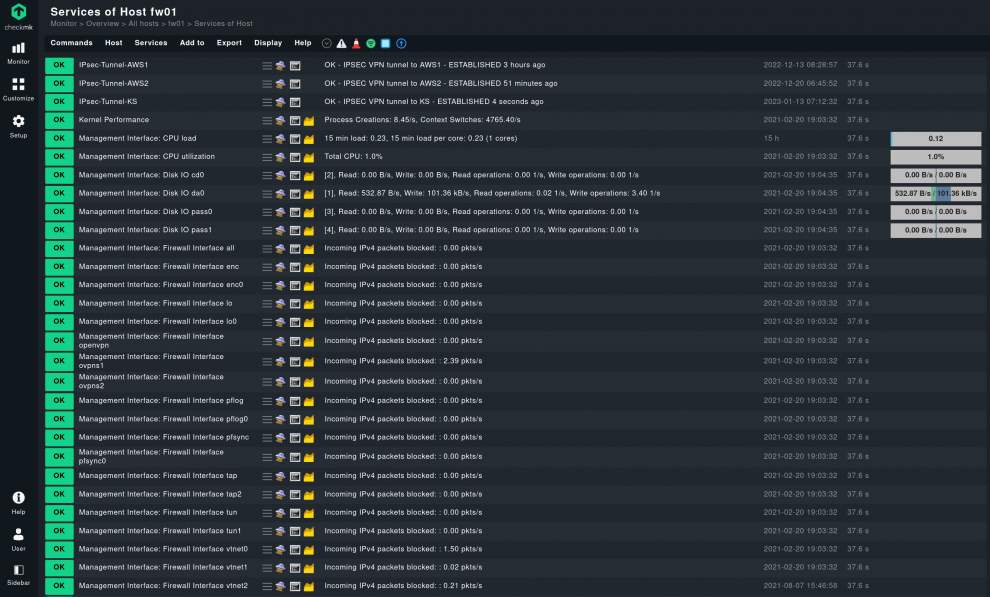

Die Überwachung der Firewalls erfolgt, wie Sie sich vorstellen können, mit einer Firewall-Monitoring-Software. Dabei kann es sich um ein eigenständiges Tool handeln. In der Praxis ist es jedoch üblich, eine Netzwerk-Monitoring-Lösung einzusetzen, die neben dem Status der Firewalls auch Checks an anderen Stellen der Infrastruktur vornimmt. Diese Tools überwachen außerdem den Firewall-Datenverkehr, um ungewöhnliche Muster oder unbefugte Zugriffsversuche zu erkennen. Die Überwachung von Firewalls ist nicht besonders komplex und daher ist das Monitoring einer Firewall nur eine von vielen Aufgaben, die eine Monitoring-Lösung erfüllen kann.

In Wahrheit sind Firewalls Opfer des Irrglaubens, dass nach ihrer Einrichtung kein Monitoring mehr notwendig ist. Wie bei jedem anderen Teil Ihres Netzwerks kann jedoch alles, was man nicht überwacht, später unentdeckte Probleme verursachen. Firewalls sind da keine Ausnahme. Daher muss die Überwachung von Firewalls Teil eines guten Netzwerk-Monitoring-Systems sein. Wie wir gleich sehen werden, gibt es eine Reihe von guten Gründen für das Monitoring einer Firewall.

Warum ist das Monitoring einer Firewall wichtig?

Die Wirksamkeit einer Firewall hängt stark davon ab, wie aktuell ihre Regeln sind. Wenn eine neue Anwendung ohne eine entsprechende Regel zur Kontrolle des Datenverkehrs installiert wird, kann es sein, dass die Anwendung gar nicht erst funktioniert, da ihr Datenverkehr standardmäßig blockiert wird. Wenn ein neuer Host angebunden wird, muss man die Firewall-Regeln möglicherweise ebenfalls anpassen, um diesen je nach seiner Rolle im Netzwerk einzubeziehen oder auszuschließen. Eine Person im Netzwerk hat eine Reihe neuer Anwendungen und Dienste, auf die sie Zugriff benötigt, und eine Firewall kann diese blockieren.

Der erste Grund, warum ein Firewall-Monitoring wichtig ist, besteht also darin, potenzielle Probleme zu vermeiden, die veraltete Regeln verursachen können. Durch ein Monitoring Ihrer Firewall lässt sich dies überprüfen und feststellen. Die Regeln kann man daraufhin bei Bedarf jederzeit anpassen, um auf Änderungen in der Infrastruktur zu reagieren, ohne dass es zu einer Unterbrechung der Dienste kommt. Darüber hinaus trägt die Nachverfolgung von Änderungen an Firewall-Regeln durch ein detailliertes Monitoring und Audit-Trails zur Sicherheit und Compliance bei. So lassen sich veraltete Regeln aufdecken, die potenzielle Schwachstellen darstellen und von Angreifern ausgenutzt werden könnten.

Ein zweiter Faktor, der die Wichtigkeit eines Firewall-Monitorings hervorhebt, ist die Begrenzung menschlichen Versagens. Ein großer Prozentsatz der Datenlecks ist auf unbeabsichtigte Fehler von Menschen zurückzuführen. Fehler lassen sich natürlich nicht zu 100 % ausschließen, aber man kann sie mit einem Monitoring aufdecken. Malware- und Phishing-Tricks gehören zu den typischen Methoden von Kriminellen, um Anmeldedaten zu stehlen – und beide erzeugen Datenverkehr. Ein Firewall-Monitor kann diesen Datenverkehr sofort erkennen und die Netzwerkadmins in Echtzeit über potenzielle Sicherheitsvorfälle informieren.

Klare Firewall-Richtlinien tragen dazu bei, dass der angewendete Regelsatz optimal bleibt. Wenn die Firewall jedoch nicht überwacht wird, ist es schwierig, sicher zu wissen, ob diese Richtlinien korrekt angewendet werden. Hier nimmt das Firewall-Monitoring eine beobachtende Rolle ein, indem es überprüft, ob die Regeln aktiv sind und ob alle Ports den richtigen Status haben.

Firewall-Logs: Basis für wirksames Monitoring

Firewall-Logs sind das Herzstück eines effektiven Firewall-Monitorings und liefern eine umfassende Aufzeichnung des gesamten Netzwerkverkehrs, der durch die Netzwerk-Firewall läuft. Die Überprüfung von Event-Logs ist ein wichtiger Bestandteil des Firewall-Monitorings, da sie hilft, Anomalien zu erkennen, Sicherheits-Audits zu unterstützen und die wirksame Durchsetzung von Richtlinien sicherzustellen.

Diese Logs erfassen wichtige Details wie Quell- und Ziel-IP-Adressen, Ports, Protokolle sowie die jeweilige Aktion der Firewall – also ob der Datenverkehr zugelassen oder blockiert wurde. Durch die Analyse von Firewall-Logs erhalten Unternehmen wichtige Einblicke in die Firewall-Aktivitäten. So können Sicherheitsteams den Netzwerkverkehr überwachen, Änderungen an Firewall-Regeln nachverfolgen und letztendlich sicherstellen, dass die Firewall-Konfigurationen mit den Sicherheitsrichtlinien übereinstimmen.

Was ist bei der Überwachung einer Firewall zu beachten?

Beim Firewall-Monitoring geht es in erster Linie um die Überwachung der Regeln einer Firewall. Das Herzstück einer Firewall sind ihre Regeln, und es muss vor allem darauf geachtet werden, dass diese nicht mit verschiedenen Geschäftsprozessen oder einer anderen Firewall-Regel in Konflikt geraten. Regelmäßiges Monitoring hilft dabei, Fehlkonfigurationen zu identifizieren, die das Netzwerk einem Risiko aussetzen könnten. Regeln sollten sich nicht gegenseitig aufheben, da dies zu einer Reihe von zufälligen Verhaltensweisen führen kann, die später schwer zu monitoren sind. Eine Firewall-Monitoring-Software ist in der Lage, Regeln zu überprüfen, sobald sie erstellt wurden.

Außerdem sollte man dafür sorgen, dass Regeln nicht in Konflikt mit anderen Regeln stehen und nicht mehr benötigte Regeln ausgeschlossen sind. Ist das nicht der Fall, kann ein Sicherheitsrisiko entstehen, etwa wenn eine sehr alte Regel einen Port offen lässt und dies nicht vom Admin-Team erkannt wird. Ohne ein ordentliches Firewall-Monitoring ist es schwierig so einen Fall zu entdecken. Tatsächlich ist es eine der Hauptaufgaben eines Firewall-Monitorings zu überprüfen, ob alle Regeln tatsächlich korrekt angewendet werden und ob sie für die verwendeten Richtlinien erforderlich sind.

Beim Monitoring der Firewall-Logs überwacht man die von den Firewalls erzeugten Log-Dateien. Sie geben Aufschluss darüber, wie die Firewall arbeitet, was sie blockiert und ob sie bestimmte Regeln nicht auslöst. Die Log-Analyse spielt ebenfalls eine entscheidende Rolle dabei, Schwachstellen innerhalb der Firewall-Konfiguration. Abgesehen von der Nützlichkeit, veraltete Regeln aufzuspüren, kann die Durchsicht von Logs in weiteren Situationen aufschlussreich sein.

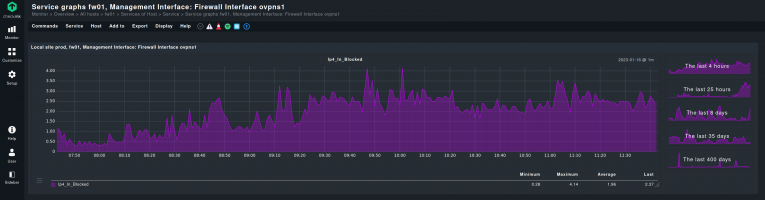

Wenn Admins beispielsweise wissen, welche Regeln am häufigsten ausgelöst werden, können sie sich nicht nur über die Trends im Datenverkehr und deren Veränderungen informieren, sondern auch viele ungewöhnliche Verhaltensweisen erkennen. Ein kaum genutzter Firewall-Port, der plötzlich sehr aktiv wird, kann ein Anlass sein, diesen Datenverkehr als verdächtig zu betrachten. Ebenso lassen sich in den Firewall-Logs auch "falsch-positive" Meldungen finden. Dabei handelt es sich um Hosts oder Anwendungen, die mit der Firewall interagieren, es aber nicht sollten.

Das Monitoring der Firewall-Logs wird von der überwiegenden Mehrheit der Firewall-Monitoring-Lösungen unterstützt. Wenn dies nicht der Fall ist, empfiehlt es sich, die Logs manuell zu überprüfen.

Welche Metriken sind für das Firewall-Monitoring relevant?

Bei Firewall-Überwachungs-Lösungen geht es nicht nur um die Überprüfung von Regeln, sondern auch um die Erfassung einer Reihe von Metriken, die Admin-Teams helfen, die Leistung der Firewall zu verstehen. Diese Metriken lassen sich in der Regel drei Hauptkategorien zuordnen: Datenverkehr und Leistung, Netzwerkaktivität (wie Ports und Verbindungen) sowie die Einhaltung von Regeln.

1. Verkehrs- und Leistungsmetriken

Verkehrs- und Netzwerkleistungsmetriken umfassen Parameter wie Bandbreitennutzung, Durchsatz, Latenz, Anzahl aktiver Sitzungen und Ressourcenauslastung (CPU und Speicher) – all dies hilft dabei, zu veranschaulichen, wie der Datenverkehr als Teil der Aufgaben von Firewall-Monitoren verwaltet wird. Das Monitoring dieser Indikatoren und ihre Einbindung in eine umfassende Berichterstattung liefert Einblicke in die Kapazität und Effizienz der Firewall und ermöglicht es Administratoren, Engpässe zu erkennen, die Sicherheit zu erhöhen und die Ausfallsicherheit der gesamten Netzwerkinfrastruktur zu gewährleisten.

2. Netzwerk- und Portaktivität

Netzwerk- und Portaktivitätsmetriken zeigen, wie Verbindungen hergestellt und kontrolliert werden. Dazu gehört die Überwachung der verwendeten Ports und Protokolle, die Überprüfung, ob die Ports mit den Firewall-Regeln übereinstimmen, die Zuordnung aktiver Sitzungen zu den entsprechenden Regeln und die Identifizierung von unerwartetem oder blockiertem Datenverkehr. Anhand dieser Daten können Administratoren Fehlkonfigurationen erkennen, Sicherheitsrichtlinien durchsetzen und bei Bedarf Firewall-Regeln anpassen.

Ports sind besonders relevant, da sie den Kern der Firewall-Regeln bilden und als wichtige Kennzahl für die Feststellung dienen, ob eine Regel angewendet wird. Mit „Ports“ sind nicht nur TCP/UDP-Ports gemeint, sondern auch die physischen Ports einer Hardware-Firewall. Diese Aktivität ergänzt das Port-Monitoring, das sich ausschließlich auf Ports konzentriert.

3. Regel- und Compliance-Metriken

Regel- und Compliance-Metriken verfolgen den Status und die Änderungen von Firewall-Regeln. Das Monitoring von Firewall-Regeln durch einen Firewall-Monitoring-Dienst stellt sicher, dass Änderungen dokumentiert, unbefugte Änderungen gekennzeichnet und die Einhaltung interner Richtlinien oder externer Vorschriften gewährleistet werden. Diese Transparenz ermöglicht es Administratoren, schnell nachzuvollziehen, wer eine Änderung vorgenommen hat, warum sie angewendet wurde und ob sie mit den Unternehmensstandards übereinstimmt.

Bewährte Praktiken für das Firewall-Monitoring

Firewalls sind nicht alle gleich. Je nach Betriebssystem sind unterschiedliche Firewall-Techniken implementiert. Die Überwachung von Linux-Firewalls funktioniert nicht auf die gleiche Weise wie die Überwachung von Windows-Firewalls. Stellen Sie daher sicher, dass Sie die Firewalls entsprechend ihrer Funktionsweise überwachen. Eine allgemeine Überprüfung der Ports und des Datenverkehrs, der über sie läuft, ist nicht ausreichend. Es ist wichtig, sich unbedingt mit den Unterschieden zwischen der Überwachung von Linux- und Windows-Firewalls zu befassen, wenn Sie eine Implementierung eines Firewall-Monitorings in Betracht ziehen. Das Thema würde an dieser Stelle den Rahmen dieses Artikels sprengen, ist aber als Best Practice für die Überwachung von Firewalls wichtig zu erwähnen.

Unabhängig davon, ob eine Linux- oder Windows-basierte Firewall im Einsatz ist, muss die Firewall-Software auf dem neuesten Stand sein. Die von Ihnen gewählte Monitoring-Lösung sollte in der Lage sein, eine veraltete Version zu melden. Um Risiken zu vermeiden und sicherzustellen, dass Ihre Firewall ihr volles Potenzial ausschöpft, sollten Sie außerdem sicherstellen, dass die Software regelmäßig aktualisiert wird. Proaktives Monitoring und regelmäßige Updates helfen, Schwachstellen zu verhindern, bevor sie ausgenutzt werden können.

Die Überwachung der Firewall ist kein Prozess, der einfach kontinuierlich abläuft und den man, wenn er einmal eingeführt und gestartet ist, ignorieren kann.

Es ist wichtig, regelmäßige Firewall-Sicherheitsaudits durchzuführen. Damit überprüft man, ob die Firewall-Regeln mit den Sicherheitsrichtlinien des Unternehmens und den Compliance-Anforderungen übereinstimmen. Dies wird durch ein ordnungsgemäßes Firewall-Monitoring erleichtert, wenn man es regelmäßig durchführt.

Das Firewall-Monitoring kann erkennen, wenn eine neue oder geänderte Regel irgendwo in Ihrem Netzwerk unerwünschte Ports öffnet, aber die Konsequenzen daraus müssen Sie selbst ziehen. Anstatt Regeländerungen in der Produktion anzuwenden, ist es besser, dies in einer Testumgebung zu tun. Überwachen Sie die Firewall auch dort, bevor Sie die Änderungen in die Produktion übernehmen. Schon wenige Minuten mit einer ungetesteten Firewall-Regel können für die meisten Unternehmen ein zu großes Sicherheitsrisiko bedeuten.

Wie wählt man eine Software zum Firewall-Monitoring aus?

Die Wahl der richtigen Firewall-Überwachungssoftware wird in erster Linie von den Firewalls in Ihrer Infrastuktur bestimmt. Bei Firewalls handelt es sich sowohl um Hardware als auch um Software, und die Monitoring-Lösung muss auf jeden Fall die in Ihrem Netzwerk vorhandenen Firewalls unterstützen. Hardware-Firewalls sind spezielle Geräte, die von den meisten Firewall-Monitoring-Lösungen unterstützt werden. Wenn dies nicht der Fall ist, sollten Sie sicherstellen, dass Sie sie, als letzte Möglichkeit, über SNMP überwachen können.

Bei der Auswahl eines Firewall-Monitoring-Tools ist das Hauptziel, durch effektives Monitoring eine robuste Netzwerksicherheit aufrechtzuerhalten. Umfassende Netzwerksicherheit basiert auf kontinuierlicher Überwachung, der Durchsetzung von Richtlinien und einer schnellen Reaktion auf Bedrohungen. All dies wird durch die Wahl der richtigen Monitoring-Lösung ermöglicht.

Software-Firewalls umfassen jene, die mit Linux, anderen Unix-ähnlichen Betriebssystemen oder Windows geliefert werden. Das Windows-Firewall-Monitoring hat dabei eigene Anforderungen, die sich von denen von Linux, Solaris oder AIX unterscheiden. Selbst innerhalb dieser Systeme existieren unterschiedliche Arten von Firewalls, und eine leistungsfähige Firewall-Monitoring-Lösung muss in der Lage sein, all diese zu überwachen. Windows-Firewall-Monitoring bedeutet mindestens die Überwachung der Windows Defender Firewall, die standardmäßig in Windows integriert ist. Daneben gibt es zahlreiche proprietäre und Open-Source-Alternativen, die jeweils eigene Methoden zur Regeldefinition und Traffic-Blockierung mitbringen.

Die Überwachung virtueller Maschinen beinhaltet auch die Überprüfung ihrer Firewalls. In den meisten Umgebungen gibt es virtuelle Maschinen, die einer Reihe von Zwecken dienen, und diese sind natürlich in das Netzwerk integriert, in dem sie laufen. Die Überwachung der Firewall einer virtuellen Maschine ist daher ein wichtiges Werkzeug, dass Sie in Ihrem Repertoire haben sollten.

Auch Cloud-Dienste haben ihre eigenen Netzwerke und entsprechende Cloud-Firewalls. Diese sind ein wesentlicher Bestandteil moderner Infrastrukturen und die Firewall-Monitoring-Software Ihrer Wahl muss diese logischerweise ebenfalls überwachen können.

Eine wichtige Funktion, die zwar nicht das eigentliche Monitoring verbessert, aber das Leben des Admin-Teams erleichtert, ist eine visuelle Schnittstelle, die den Status der Firewalls sofort erkennen lässt. Dies ist am besten mit einem speziellen Dashboard möglich, um die verschiedenen Firewall zu überprüfen und so auf einen Blick zu sehen, ob etwas nicht in Ordnung ist oder es ein Problem gibt. Das detaillierte Monitoring der Firewall-Logs und -Regeln sollte ebenfalls in das Monitoring-Dashboard integriert sein, damit man alles einfach überblicken kann.

FAQ

Was ist Firewall-Log-Monitoring?

Firewall-Log-Monitoring bedeutet mehr als nur die Überprüfung der von einer Firewall erstellten Logs. Sowohl Software- als auch Hardware-Firewalls generieren Logs, die wertvolle Einblicke in die Funktionsweise der Firewall enthalten. Die Analyse dieser Logs ist nicht nur für das Verständnis der Firewall-Leistung von entscheidender Bedeutung, sondern auch für die Identifizierung von Schwachstellen, die Erkennung von Sicherheitsbedrohungen und das Aufspüren von Fehlkonfigurationen, die das Netzwerk einem Risiko aussetzen könnten. Durch kontinuierliches Monitoring können Sicherheitsteams unbefugten Datenverkehr, ungewöhnliche Muster oder Versuche zur Ausnutzung veralteter Regeln schnell entdecken. Diese sofortige Transparenz hilft, Sicherheitsverletzungen zu verhindern und stellt sicher, dass das Netzwerk sowohl vor internen als auch vor externen Bedrohungen geschützt bleibt.

Was ist Nagios-Firewall-Überwachung?

Unter Nagios-Firewall-Überwachung versteht man die Überwachung einer Firewall mit Nagios, der Netzwerküberwachungsanwendung, auf der Checkmk ursprünglich basiert. Mit Nagios lassen sich sowohl Software- (z. B. die Windows-Firewall) als auch Hardware-Firewalls überwachen.

Was ist Cisco-Firewall-Monitoring?

Das Monitoring von Cisco-Firewalls bezieht sich auf die Überprüfung des Status und die Erfassung von Metriken von gängigen Cisco-Firewalls, wie z. B. Cisco ASA. Die Überwachung über SNMP ist immer eine Option, eine Firewall-Monitoring-Software sollte diese speziell unterstützen, wie z. B. Checkmk mit seinen Cisco-ASA-Plugins.