Network-Flow-Monitoring

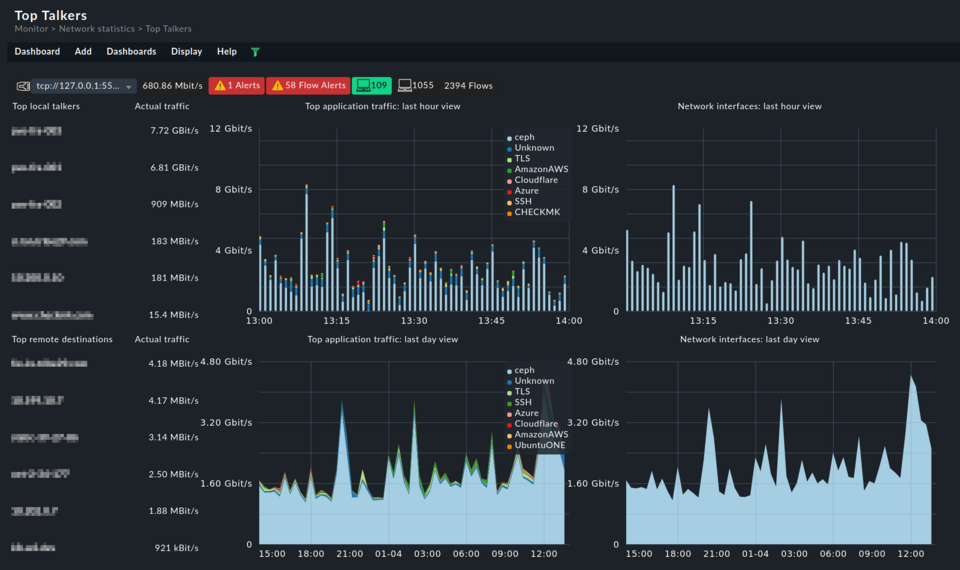

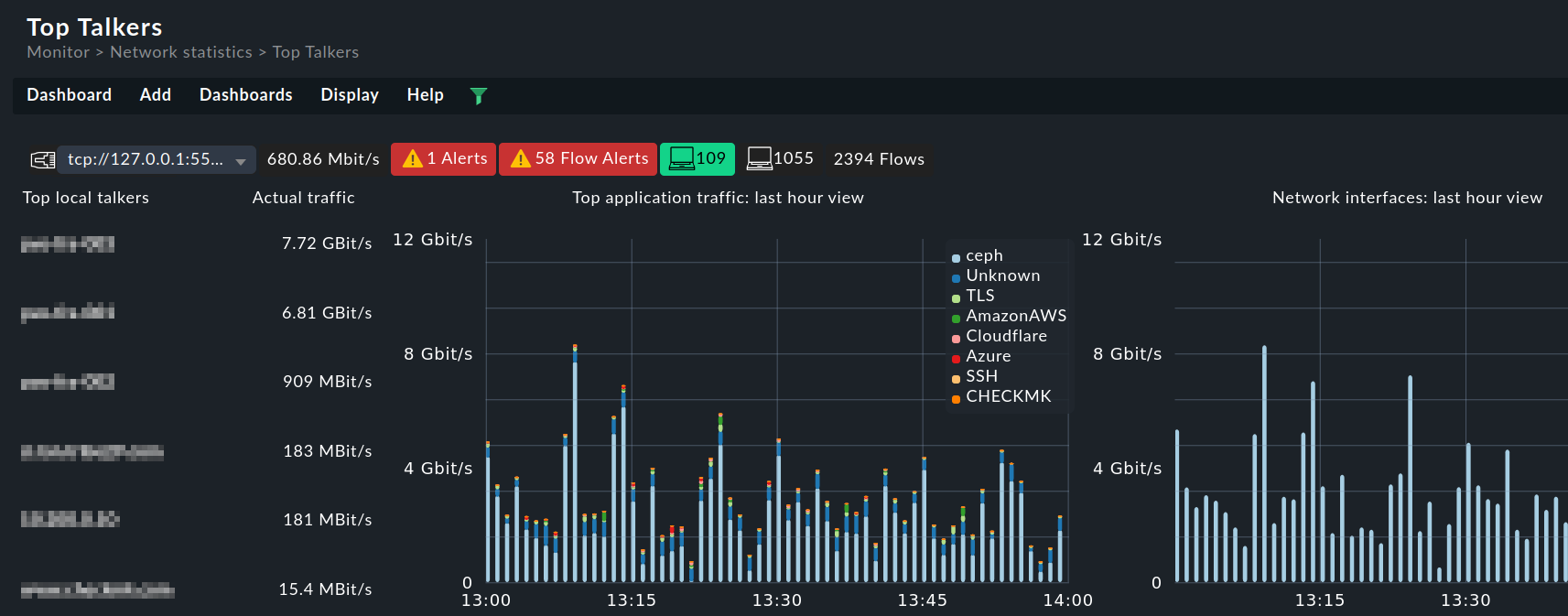

Ermitteln Sie die Trends, Top-Talker und Spitzenwerte Ihres Netzwerkverkehrs. Dank des ntopng-Add-ons für Checkmk ist es möglich, Pakete und Netzwerkdatenflüsse (Network Flows) mit einem einzigen Tool zu untersuchen.

Analysieren Sie Ihre Network Flows

Identifizieren Sie Ihre Top-Talker, Engpässe und verdächtigen Datenverkehr mithilfe von Netzwerkfluss-Daten.

Erhalten Sie noch tiefere Einblicke in Ihr Netzwerk

Erfassen Sie detaillierte Informationen über Ihren Netzwerkverkehr und erweitern Sie Ihr Netzwerk-Monitoring um tiefgehende Analyse-Funktionen.

Eine ganzheitliche Netzwerk-Monitoring-Lösung

Analysieren Sie Ihre Netzwerknutzung mit benutzerdefinierten Tabellenansichten und Dashboards in einem umfassenden Network-Flow-Monitoring-System.

Network-Flow-Monitoring mit ntopng

Überwachen Sie die Auslastung Ihres Netzwerks, ermitteln Sie potenzielle Sicherheitsbedrohungen und vertiefen Sie Ihren Einblick in die Netzwerkaktivitäten mit einer Network-Flow-Monitoring-Lösung. Mithilfe von Network Flows lässt sich ermitteln, wer welche Daten wann und wie über das Netzwerk austauscht.

- Erfassen Sie die Top-Talker in Ihrem Netzwerk.

- Ermitteln Sie Trends und verhindern Sie Netzwerküberlastungen.

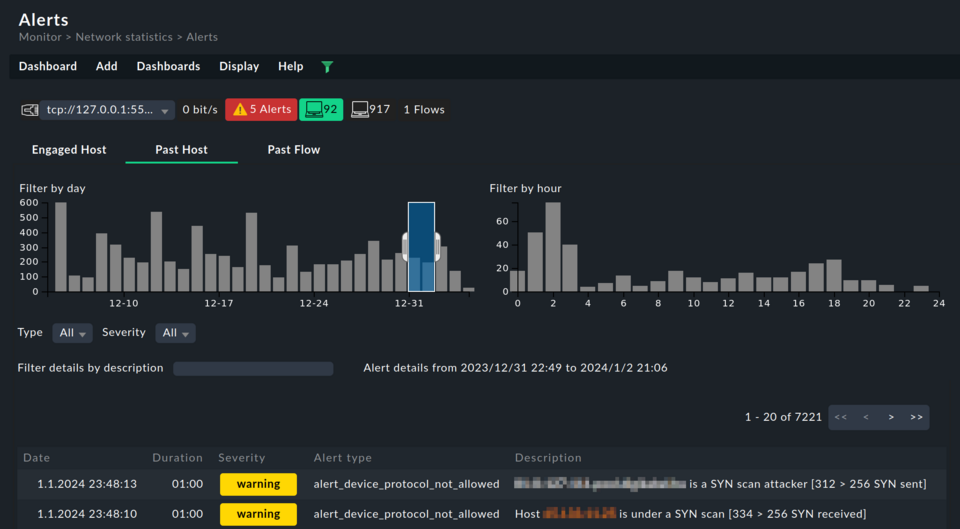

- Identifizieren Sie verdächtigen Netzwerkverkehr.

- Erkennen Sie mögliche Flaschenhälse und vermeiden Sie so Ausfallzeiten.

- Stellen Sie dank der Erkenntnisse aus Netzwerkfluss-Daten sicher, dass die Netzwerkkapazität nie überschritten wird.

- Verbessern Sie die Benutzerfreundlichkeit, indem Sie Engpässe, Spitzen und eine Überlastung des Netzwerks vermeiden.

Die ultimative Netzwerkdatenfluss-Monitoring-Lösung

Profitieren Sie dank der ntopng-Integration von einer umfassenden Netzwerk-Flow-Monitoring-Lösung, die als Add-on für alle kommerziellen Checkmk Editionen verfügbar ist.

- Gewinnen Sie tiefgehende Einblicke innerhalb von wenigen Minuten, da die meisten Netzwerkgeräte bereits NetFlow- oder IPFIX-fähig sind.

- Profitieren Sie von einem umfangreichen Reporting über Ihren Netzwerk-Traffic: von der Bandbreitennutzung in der Vergangenheit bis hin zu den neuesten Top-Services.

- Erhöhen Sie den Schutz vor Cyberangriffen, indem Sie Anomalien und Schwachstellen schnell erkennen.

- Bleiben Sie mit dem leistungsstarken Benachrichtigungssystem von Checkmk stets über alle Änderungen informiert.

Tiefgehende Analyse Ihrer Netzwerknutzung

Mit seinen Probes und Kollektoren bietet ntopng verschiedene Funktionen zur Erfassung von Netzwerkdaten, die über die benutzerfreundliche UI von Checkmk zugänglich sind.

- Einfache Einrichtung dank der Unterstützung von mehreren Flow-Protokollen (NetFlow, sFlow und IPFIX).

- Erhalten Sie mehr Funktionen durch die Erweiterbarkeit durch Plugins.

- Konvertieren Sie Flow-Daten zwischen verschiedenen Protokollen und deren Versionen.

- Nutzen Sie Deep Packet Inspection mit der Open-Source-Bibliothek nDPI.

- Prüfen Sie über 240 Arten von Netzwerk-Traffic-Protokollen.

- Visualisieren Sie Datenflüsse über die Web-UI oder exportieren Sie diese an andere Anwendungen (Kafka, Datenbanken, Syslog, JSON) oder als reinen Text.

Sie sind am Network-Flow-Monitoring mit Checkmk interessiert?

Erweitern Sie Ihr Netzwerk-Monitoring mit Checkmk mit der ntopng-Integration um tiefgehende Analyse-Funktionen.