Was ist VPN-Monitoring?

VPNs (Virtual Private Network) sind in der heutigen Unternehmenswelt weit verbreitet. Mit ihren Funktionen bilden VPNs unter anderem das Fundament in der Infrastruktur von Unternehmen. Ein ineffizientes VPN bedeutet langsame Verbindungen und Schwierigkeiten mit arbeitsbezogenen Aufgaben. Gleichzeitig ist ihr Sicherheitsversprechen für viele Unternehmen lebenswichtig. Wie jede andere Komponente der IT-Infrastruktur muss man VPNs ebenfalls überwachen, denn es gibt keine Garantie dafür, dass ein VPN jederzeit funktioniert.

Das VPN-Monitoring soll sicherstellen, dass jedes VPN nicht nur effizient ist, sondern dass nur autorisierte Personen die Daten sehen können. Das Überwachen eines VPNs erfolgt entweder durch spezielle Software oder durch allgemeine Monitoring-Lösungen, die viele Unternehmen bereits für ihr Netzwerk-Monitoring einsetzen.

Beim VPN-Monitoring überprüft man den Zustand aller in dem privaten Netzwerk verbundenen Geräte. Ferner überwacht man den VPN-Verkehr, um sicherzustellen, dass alle Daten ohne Verzögerung durch das VPN-Netzwerk laufen und alle Informationen verschlüsselt sind. Darüber hinaus kann das VPN-Monitoring über die Bandbreitennutzung jedes Nutzenden berichten und über Anstiege oder Anomalien informieren. Die Ressourcen lassen sich dann je nach Bedarf zuweisen. Das VPN-Monitoring hilft dem Admin-Team nicht nur dabei, ein gut funktionierendes Unternehmensnetzwerk zu erhalten, sondern informiert sie auch darüber, wie sie es warten und optimieren können.

TL;DR:

VPN-Monitoring gewährleistet sichere, effiziente und zuverlässige Verbindungen für Nutzer und Netzwerke, indem es Integrität, Datenverkehr und Leistung von VPNs überwacht.

- Dabei werden VPN-Tunnel, Geräte und Gateways überprüft, um sicherzustellen, dass der Datenverkehr verschlüsselt ist, Verbindungen aktiv bleiben und Werte wie Latenz, Paketverlust und Bandbreitennutzung innerhalb akzeptabler Grenzen liegen.

- Remote-Access-VPNs verbinden einzelne Nutzer mit einem Netzwerk, während Site-to-Site-VPNs mehrere Netzwerke miteinander koppeln.

- MPLS-basierte VPNs nutzen Cloud-Infrastrukturen für die Standortvernetzung – deren Monitoring erfolgt häufig direkt durch den Anbieter.

Was ist ein VPN?

Ein VPN ist ein virtuelles privates Netzwerk. Ein VPN kann ein privates Netz auf ein öffentliches Netz ausdehnen, sodass seine Benutzenden Daten so senden und empfangen können, als wäre es ein einziges privates Netz. Außerdem kann es einzelnen Benutzer:innen, die nicht notwendigerweise an ein privates Unternehmensnetzwerk angeschlossen sind, die Möglichkeit geben, sich per Fernzugriff mit einem solchen zu verbinden. Dies funktioniert mit denselben Berechtigungen und demselben Zugriff, als wären sie physisch mit den anderen Hosts im Netz verbunden. Ein VPN ist also nicht nur eine Methode, um verschiedene Netze zusammenzuführen, sondern auch, um einen bestimmten Host zu einem entfernten Netz hinzuzufügen.

Unabhängig davon, ob es sich um Netzwerke oder einzelne Nutzende handelt, verbindet ein VPN diese mithilfe von verschiedenen Tunneling-Protokollen, die den lokalen Datenverkehr einkapseln und über ein öffentliches Netz übertragen. Der Datenverkehr wird am Ursprung verschlüsselt und am Ziel entschlüsselt, sodass er vor Dritten und Sniffern sicherer ist. Durch den Einsatz von VPN-Tunneln lassen sich Vertraulichkeit, Effizienz und volle Funktionalität über verschiedene private Netzwerke hinweg gewährleisten.

Um eine sichere Verbindung in einem VPN zu ermöglichen, wird ein Ad-hoc-Protokoll verwendet. Es gibt einige wenige, die die notwendigen Tunnel in einem VPN erstellen, Benutzende authentifizieren, den Datenverkehr verschlüsseln und eine hohe Effizienz gewährleisten können. Die gängigsten sind IPSec, SSH und OpenVPN. Sie ermöglichen es den Angestellten, über verschiedene Netzwerke hinweg mit angemessener Sicherheit, Leistung und Transparenz zu kommunizieren – was der Hauptanwendungsfall für ein VPN ist.

Die unterschiedlichen Arten von VPNs

Es gibt verschiedene Arten von VPNs, die jeweils für einen bestimmten Anwendungsfall ausgelegt sind. Der Hauptanwendungsfall ist der Anschluss eines einzelnen Nutzenden oder einer Gruppe an ein privates Netz oder die Verbindung mehrerer privater Netze untereinander. Ersteres wird als "Remote-Access-VPN" bezeichnet, während letzteres als "Site-to-Site-VPN" bekannt ist. Im privaten Bereich verwendet man hauptsächlich Remote-Access-VPNs, während in der Geschäftswelt beide Varianten Anwendung finden.

Der Anwendungsfall kategorisiert also den VPN. Es gibt aber noch weitere Möglichkeiten, ein VPN zu klassifizieren, etwa anhand des verwendeten Tunneling-Protokolls, des Sicherheitsniveaus, der OSI-Schicht, die sie dem Verbindungsnetz bieten, und der Anzahl der gleichzeitigen Verbindungen. Dies sind eher technische Klassifizierungen, die in der Praxis der Unternehmen unterschiedliche Auswirkungen haben. Wir werden uns jedoch ausschließlich auf die Remote-Access- und Site-to-Site-VPNs konzentrieren.

VPN mit Fernzugriff

Remote-Access-VPNs ermöglichen es Nutzenden, sich mit einem privaten Netz zu verbinden und auf alle seine Dienste zuzugreifen, als ob die Person sich in einem lokalen Netzwerk befände. Die Verbindung erfolgt über das Internet und möglicherweise über mehr als ein privates Netzwerk, je nachdem, wie die Infrastruktur aufgebaut ist. Unternehmen, die die Arbeit im Homeoffice anbieten, nutzen in großem Umfang Remote-Access-VPNs. Dadurch ermöglichen sie ihren Angestellten den Zugriff auf interne Ressourcen, ohne dass sie vor Ort sein müssen. Die Überwachung eines solchen VPN ist daher für Unternehmen unerlässlich, um Angestellten im Homeoffice ein effizientes Netzwerk für ihre Arbeit zur Verfügung zu stellen, Missbrauch zu bekämpfen und Eindringlinge zu erkennen.

Privatanwendende nutzen Remote-Access-VPNs, um ihre Privatsphäre beim Surfen im Internet zu schützen und um auf regional beschränkte Inhalte zugreifen zu können. Diese Art von VPN ist die am meisten kommerzialisierte und wird am häufigsten von Endnutzenden bezahlt. Es ist auch am einfachsten einzurichten, da in der Regel nur eine Client-Software erforderlich ist, um sich mit dem VPN-Anbieter oder, im Falle des VPNs eines Arbeitgebers, mit dem privaten Netzwerk zu verbinden. Einige wenige Daten wie die IP-Adresse und persönliche Anmeldedaten sind in der Regel alles, was Nutzende oder Angestellte benötigen, um einem VPN beizutreten.

Site-to-Site VPNs

Site-to-Site-VPNs werden auch als Router-to-Router-VPNs bezeichnet. Sie verbinden einen Router mit einem anderen Router, um zwei oder mehr entfernte private Netzwerke so zu verbinden, als wären sie ein einziges. Unternehmen nutzen diese Art von VPN, um unterschiedliche, lokale Netzwerke miteinander zu verbinden und Ressourcen über mehrere Netzwerke hinweg gemeinsam zu nutzen. Zum Beispiel ihre Zentrale mit einer Reihe von Zweitstellen. Technisch gesehen überbrücken sie einen Router mit einem Router, daher der alternative Name Router-to-Router-VPN.

Je nachdem, was verbunden wird, unterscheide man zwischen Intranet-basierten und Extranet-basierten VPNs. Ersteres wird verwendet, wenn ein VPN mehrere Netzwerke desselben Unternehmens verbindet, während letzteres verwendet wird, wenn verschiedene Unternehmen ihre Netzwerke verbinden.

MPLS-basierte VPNs

Eine Unterkategorie von Site-to-Site-VPNs sind MPLS-basierte VPNs. Sie funktionieren in jeder Hinsicht wie normale VPNs, aber anstatt sich auf die Hardware eines einzelnen Unternehmens zu verlassen, handelt es sich um cloudbasierte VPNs. Ein Dritter kümmert sich um die Einrichtung des VPN und die Verbindung Ihrer privaten Netze untereinander, um Stabilität und Vertraulichkeit zu gewährleisten. Das MPLS-Netz fungiert als Tunnel, über den ein Unternehmen virtuelle Verbindungen zwischen Bürostandorten herstellt. Der Datenverkehr läuft also durch dieses Cloud-basierte Netzwerk, in dem das VPN-Monitoring stattfindet.

Der Hauptvorteil dieses Anwendungsbeispiels ist die Geschwindigkeit. Da es sich um dedizierte Unternehmen handelt, sind MPLS-basierte VPNs im Allgemeinen sehr effizient. Das VPN-Monitoring wird in der Regel vom Anbieter der VPN-Lösung übernommen, sodass das Monitoring in diesem Fall ausgelagert ist. Außerdem sind MPLS-basierte VPNs schnittstellenunabhängig, d. h. jedes Ihrer Netzwerke kann unterschiedliche Verbindungsarten haben und trotzdem als VPN zusammenarbeiten. Ihr größter Nachteil ist, dass es sich um eine kostenpflichtige Lösung handelt, die das Budget des Unternehmens stärker belastet.

VPN-Tunnel-Monitoring

Das Herzstück eines VPNs sind seine Tunnel. Die Überwachung von VPN-Tunneln ist daher auch der Kern des VPN-Monitorings. Dabei geht es hauptsächlich um die Überwachung von VPN-Tunneln und nur am Rande um die Überprüfung des VPN-Status.

Es gibt mehrere Netzwerkprotokolle, die als Tunneling-Protokolle fungieren. Die Überwachung von VPN-Tunneln erfolgt daher mit einer Monitoring-Lösung, die das im Unternehmen verwendete Protokoll unterstützt oder den Datenverkehr direkt auf Gateway-Ebene überprüft. In den meisten Fällen handelt es sich dabei um IPSec, SSL/TLS, SSH, L2TP und OpenVPN, mit einigen Alternativen, die betriebssystemspezifisch sind oder selten verwendet werden.

Warum ist VPN-Monitoring essenziell?

Wie bei jeder Art des Netzwerk-Monitorings ist die Überprüfung des Zustands Ihres VPNs für ein effizientes Netzwerk unerlässlich. VPNs werden zunehmend für die Fernarbeit und die Verbindung verschiedener, oft sehr weit voneinander entfernter Netzwerke genutzt. Beides sind entscheidende Aspekte für den Betrieb eines modernen Unternehmens. Die Überwachung des VPN ist wichtig, um zu verstehen, wie gut es funktioniert, seine Leistungen zu verbessern, wann immer dies notwendig ist, und schließlich allen Nutzenden eine optimale Erfahrung zu garantieren. VPNs sind sehr wichtig, denn wie sich Angestellte mit dem Unternehmensnetzwerk verbinden, und sicherzustellen, dass sie keine Unterbrechungen und Verlangsamungen erleiden, ist von grundlegender Bedeutung für sie, um ihre Aufgaben so gut wie möglich zu erfüllen.

Ein VPN ist ein wirksames Mittel, um bei der Übertragung sensibler Daten ein hohes Maß an Sicherheit zu gewährleisten, da die VPN-Tunnel durchgängig verschlüsselt sind. Bei der Überwachung der Netzwerksicherheit ist es wichtig, die VPN-Überwachung mit einzubeziehen und zu prüfen, ob der Datenverkehr tatsächlich verschlüsselt ist. Die Verfolgung, wer sich mit einem VPN verbindet, ist eine gute Methode, um zu wissen, wer berechtigt ist und wer nicht. Unbekannte Verbindungsversuche können auf Einbruchsversuche hindeuten. Alte Konten ehemaliger Angestellte, die noch nicht deaktiviert wurden, können immer noch auf interne Ressourcen zugreifen. Das Monitoring hilft dabei, diese zu entdecken, bevor ein Notfall eintritt.

Was muss man in einem VPN überwachen?

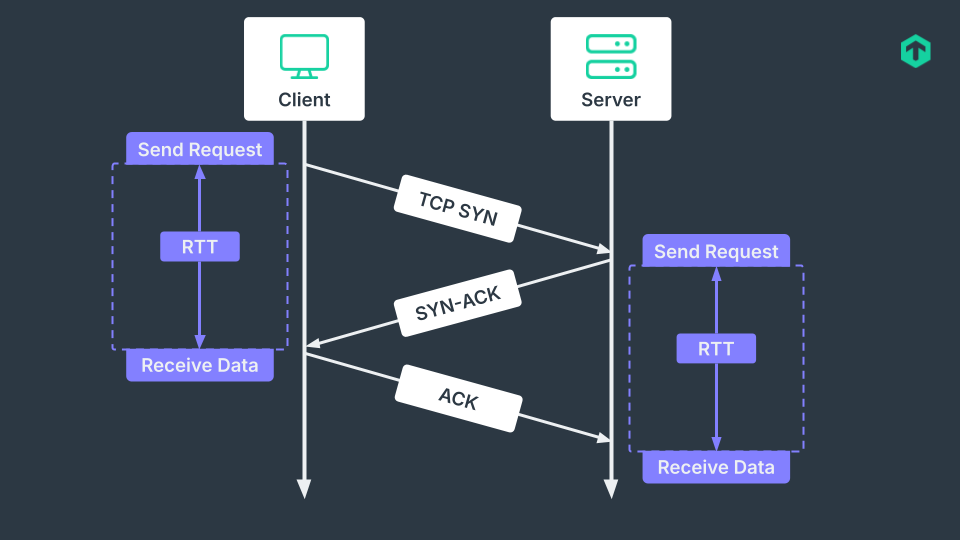

Unabhängig davon, ob eine Infrastruktur über ein Site-to-Site-VPN oder ein Remote-Access-VPN verfügt, gibt es eine Reihe von Schlüsselmetriken, die für beide gleich sind. Die Überprüfung des VPN-Status, also ob das VPN aktiv ist oder nicht, ist die grundlegendste Überprüfung beim VPN-Monitoring. Metriken, die sich auf den Zustand des VPNs konzentrieren, sind der nächste logische Schritt. Die Round-Trip Time (RTT) ist ein Maß dafür, wie lange eine Anfrage in Millisekunden braucht, um von einem Startpunkt zum Zielpunkt und wieder zurück zu gelangen. Beim VPN-Monitoring wird dies häufig durch die Erfassung der durchschnittlichen und maximalen RTT von öffentlichen und privaten Netzen überprüft. Die RTT gibt Aufschluss darüber, wie effizient das VPN ist.

Die Paketverlustrate ist die natürliche Messgröße, die zur Ermittlung von Staus oder überlasteten Netzwerkgeräten erhoben wird. Zusammen mit dem tatsächlich genutzten Datenverkehr, wo er hingeht und woher er kommt, kann dies dem Netzwerk-Team einen guten Überblick darüber verschaffen, warum es an einem bestimmten Punkt im VPN zu einer hohen Paketverlustrate kommen kann.

Natürlich ist es wichtig, die gesamte Bandbreitennutzung zu kennen, um zu wissen, was genutzt wird und von wem. Nutzungsspitzen können auf eine Anomalie oder ein Eindringen hindeuten. Dies wird in der Regel von einem VPN-Gateway erfasst, das den gesamten Datenverkehr in einem VPN überwacht.

Die Gesamtzahl der VPN-Sitzungen und -Tunnel ist ein Indikator dafür, wie viele aktive Nutzende über das VPN verbunden sind. Jede Zahl, die von der Norm abweicht, kann auf ein Eindringen oder eine falsche Sicherheitskonfiguration hinweisen.

Wie funktioniert VPN-Monitoring?

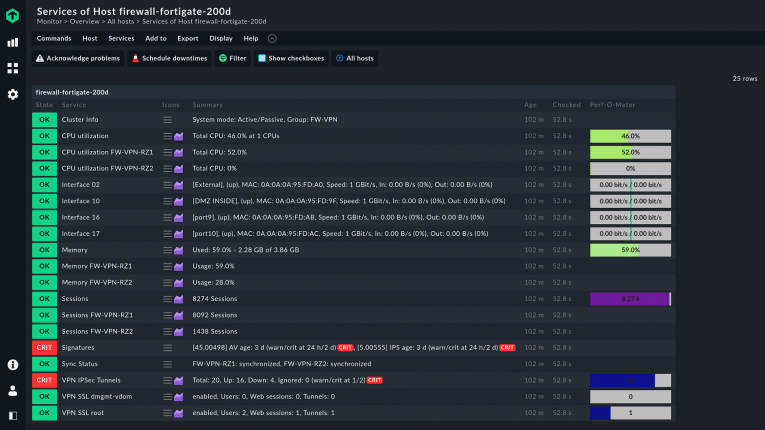

In der Praxis wird die VPN-Überwachung mithilfe einer Netzwerk-Monitoring-Lösung durchgeführt, die die verschiedenen Geräte, durch die der VPN-Verkehr geleitet wird, auch überwachen kann. Dazu gehören Router, Gateways, Switches und dedizierte VPN-Server. Alles, was über ein VPN von einem Netzwerk in ein anderes übergeht, sowie alles, was im Falle von Remote-Access-VPNs unter der Kontrolle des Unternehmens steht, gilt es zu überwachen. Dies ist eine große Menge an zu überprüfenden Daten, insbesondere wenn man bedenkt, dass der Verkehr in einem VPN verschlüsselt und dann entschlüsselt wird, was die CPUs zusätzlich beansprucht.

Daher muss man alle Metriken erfassen, die einen Bezug zu einer VPN-Verbindung haben. Das Monitoring des VPN-Verkehrs ist ein wichtiger Bestandteil der VPN-Überwachung. Bandbreite, Anzahl der offenen VPN-Sitzungen, Anzahl der aktiven VPN-Tunnel, Fehlerraten und Paketverluste tragen zur allgemeinen Übersicht über die Leistung eines VPN bei. Außerdem wird die CPU-Auslastung der einzelnen VPN-Geräte überprüft. Die meisten Netzwerk-Monitoring-Lösungen enthalten diese Metriken standardmäßig.

Sobald der grundlegende VPN-Status überprüft und alle nützlichen Daten über den VPN-Verkehr erfasst wurden, wird in der Regel eine Echtzeitüberwachung eingerichtet, um Nutzungsgrenzen festzulegen. In vielen Fällen, aber nicht immer, muss man Limits festlegen, damit VPNs nicht ausgenutzt werden. Ein VPN-Monitoring-System kann Schwellwerte pro Benutzer, Netzwerk und/oder Tunnel festlegen.

VPN-Monitoring-Lösungen stellen alle gesammelten Daten in einem visuellen Dashboard und in Datenberichten dar. Während das Dashboard in der Regel einen schnellen Überblick über den Zustand des VPNs liefert, bieten detaillierte Berichte mehr Informationen in Bezug auf mögliche Probleme und Engpässe. Einige Überwachungstools ermöglichen eine automatische Reaktion auf Ereignisse mit voreingestellten und benutzerdefinierten Regeln. Die Nutzung von Regeln zur schnellen Reaktion auf Probleme und Warnungen bedeutet einen geringeren manuellen Eingriff mit weniger möglichen menschlichen Fehlern und weniger Arbeitsaufwand für Administratoren. Checkmk unterstützt all diese Funktionen für eine ein einfaches VPN-Monitoring mit allen nötigen Metriken.

FAQ

Wofür verwendet man ein VPN?

In Unternehmen wird ein VPN verwendet, um Remote-Nutzenden eine sichere Verbindung zu einem internen privaten Netzwerk zu ermöglichen oder um mehreren internen Netzwerken beizutreten, als wären sie ein einziges. Dies ermöglicht die gemeinsame Nutzung interner Ressourcen, als ob sie sich alle im selben Netzwerk befänden. Im Privatkundenbereich werden VPNs angeboten, um die Sicherheit zu erhöhen, auf regional beschränkte Inhalte zuzugreifen und die staatliche Zensur zu umgehen.

Was ist VPN-Logging?

VPN-Logging ist das Sammeln von Logs über die Aktivitäten in einem VPN. Diese Logs können benutzerspezifische und datenschutzrelevante Daten wie besuchte URLs, Nutzungsmetadaten, DNS-Anfragen und den Browserverlauf enthalten. Beim VPN-Monitoring werden stattdessen die Verbindungsprotokolle analysiert. Dazu gehören die Bandbreitennutzung, Datum und Uhrzeit jeder Verbindung, Ausgangs- und Ziel-IP-Adressen sowie die IP-Adresse des VPN-Servers.

Wie kann man den VPN-Status überprüfen?

Es gibt verschiedene Möglichkeiten, den VPN-Status zu überprüfen, die alle von der Art und Einrichtung des VPN abhängen. Sie reichen von den einfachsten, einem Ping an eine der privaten Netzwerkadressen, bis zu den benutzerfreundlichsten, einem benutzerdefinierten Dashboard, das mit dem gewählten VPN-Dienst geliefert wird. VPN-Monitoring-Lösungen ermöglichen die Einrichtung von Warnmeldungen, sodass man eine Benachrichtigung erhält, wenn sich der VPN-Status ändert.