Auf dem Weg zur Finalisierung von Checkmk 2.0 sind wir stolz, euch den nächsten Zwischenschritt vorzustellen: das Feature Pack 2. Mit den Feature Packs wollen wir es euch ermöglichen neue Funktionen für Checkmk in einer stabilen 1.6-Version zu nutzen. Diese Funktionen stellen wir euch als optionale MKPs bereit. Da alle neuen Funktionen standardmäßig deaktiviert sind, kann jeder Anwender selbst entscheiden, welche Funktion er aktivieren will. In der Enterprise Edition ist dies problemlos über WATO möglich. Nutzer der Raw Edition können die im Feature Pack enthaltenen Funktionen über die CLI aktivieren. Wie genau ihr das Feature Pack in eurer Umgebung installiert, zeigen wir euch weiter unten im Post.

Das neue Feature Pack 2 liefern wir euch als Teil des Patches 1.6.0p12 aus. Wir werden gleich noch etwas tiefer darauf eingehen, welche Funktionen wir euch damit bereitstellen. Vergesst auch nicht, den Beitrag von Faye in unserem Forum über das neue Feature Pack zu lesen. Dort könnt ihr euch jederzeit über das Feature Pack austauschen und miteinander diskutieren. Wir stellen euch außerdem das Video unseres Checkmk Community Calls zur Verfügung, indem ihr Näheres über die Prometheus-Integration erfahren könnt.

Feature Pack 2 – was ist drin?

Das Feature Pack 2 hält folgende neuen Funktionen für euch bereit:

- Prometheus Integration

- Redis Monitoring

- Couchbase Monitoring

- RabbitMQ Monitoring

- FortiGate VPN Monitoring

- Pulse Secure Monitoring

- Cisco ASA Monitoring

- Cisco Webex Team Integration

In folgenden wollen wir noch einmal detaillierter auf die einzelnen Punkte eingehen.

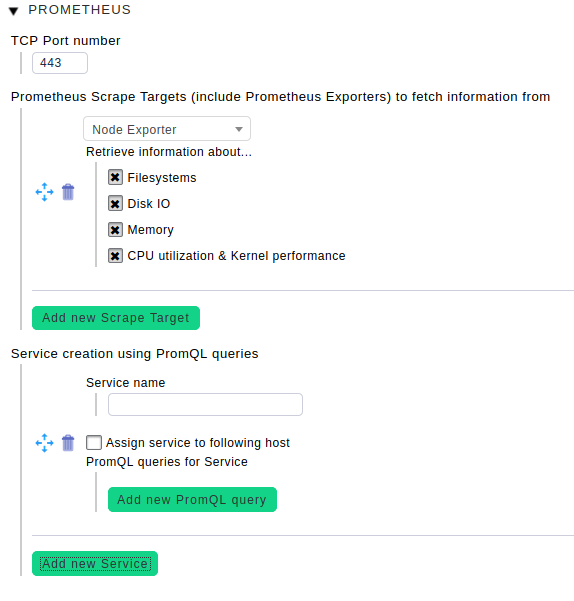

Prometheus

Prometheus ist eine Open Source Software für das Monitoring von schnelllebigen Containerumgebungen und quasi Standard für das Monitoring von Kubernetes. Checkmk-Nutzer, die Prometheus im Einsatz haben, können dieses nun in ihr Checkmk integrieren. Die Integration der wichtigsten Exporter für Prometheus stellen wir über einen Special Agent zur Verfügung. Bei den unterstützen Exportern handelt es sich um:

- cAdvisor (Container Advisor)

- node_exporter

- kube-state-metrics

Es ist außerdem möglich, jede beliebige Metrik aus Prometheus über ein Query in PromQL einzubinden.

Um die Integration von Prometheus einzurichten, muss der Anwender zunächst einen neuen Host einrichten, wo die gewünschten Metriken zusammenlaufen. Die Einrichtung des Special Agents lässt sich über den Regelsatz Prometheus in WATO unter Host & Service Parameters ➳ Datasource Programs ➳ Prometheus festlegen. Eine detaillierte Anleitung findet ihr im Handbuch.

Auf dem Weg zu Checkmk 2.0 werden wir natürlich noch die Prometheus-Integration verbessern und sind dazu auf euer Feedback angewiesen.

Redis Datenbanken

Hierbei handelt es sich um einen Check, der das Monitoring von Redis-Datenbanken und -Instanzen erlaubt Für die Überwachung benötigt man das Agent-Plugin mk_redis, das sich mit der Agent Bakery über die Regel Redis databases konfigurieren lässt. Das eingesetzte Plugin liefert beispielsweise Informationen zum Persistenzstatus von Redis-Instanzen sowie über die aktuell verbundenen Clients.

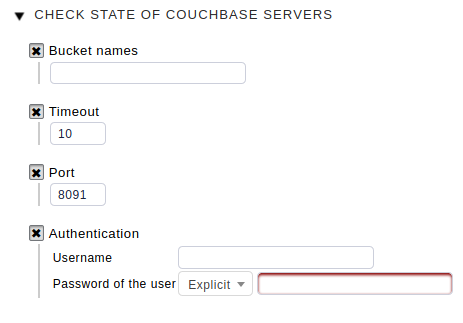

Couchbase Monitoring

Mit dem Feature Pack 2 erlauben wir außerdem das Monitoring von Couchbase-Servern mittels eines Special Agents. Dieser erlaubt die Überwachung von Couchbase Buckets und Couchbase Nodes. Die Konfiguration des Special Agents erfolgt über die Datasource-Regel Check State of Couchbase Servers. Anschließend monitort Checkmk unter anderen die Frequenz von Node- und Bucket-Operationen, die Anzahl an Items für Nodes und Buckets, die CPU-Utilization der Nodes, die Memory-Utilization von Nodes und Buckets und die Uptime von Nodes.

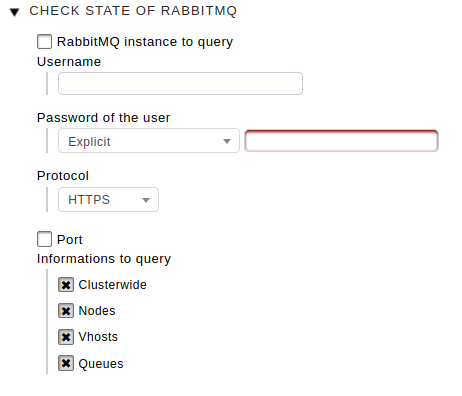

RabbitMQ Monitoring

Künftig wird es für euch auch möglich sein, mit Checkmk RabbitMQ-Cluster zu überwachen. Dazu müsst ihr lediglich den Special Agent über die Datasource-Regel Check state of RabbitMQ konfigurieren, um entweder Cluster-weit oder speziell auf einem Node Warteschlangen- und vHost-Statistiken zu monitoren.

FortiGate VPN-Monitoring

Mit der Erweiterung des Check-Plugin für FortiGate VPN-Monitoring bieten wir die Möglichkeit an, eine WATO-Konfiguration für die Nummer der aktiven VPN-Tunnel zu erstellen.

Pulse Secure Monitoring

Das Feature Pack 2 beinhaltet zudem neue Check Plugins, um die Anzahl der Nutzer, die CPU-, Memory- und Disk-Utilization sowie die Temperatur und Log-File-Utilization auf den Appliances von Pulse Secure mit Checkmk zu überwachen.

Cisco ASA Monitoring

Darüber hinaus gibt es zwei neue Checks, um die Anzahl der aktiven WebVPN- und IPsec-Sitzungen für Cisco-ASA-Devices zu monitoren.

Cisco Webex Team Integration

Mit dem Feature Pack 2 führen wir mit Cisco Webex Team einen weiteren Kanal für Notifications ein. Die Erweiterung erlaubt es Checkmk, Operations-Teams via Cisco Webex Team über Änderungen des Status von Hosts und Services zu informieren.

Dafür ist es jedoch zunächst nötig, einen Webhook für team oder space aufzusetzen, der Checkmk erlaubt, Nachrichten zu senden. Im nächsten Schritt muss der Administrator unter WATO ➳ Notifications eine neue Notification-Regel anlegen und als Methode Cisco Webex Teams auswählen. Anschließen muss er die URL des Webhooks in das Webhook-URL-Feld kopieren. Falls der Nutzer Nachrichten mit Hyperlinks an Checkmk senden will, muss er das optionale Feld URL prefix for links to Checkmk aktivieren.

Checkmk Community Call

Im Rahmen eines Checkmk Community Calls haben wir außerdem mit euch über das Feature Pack 2 gesprochen. Für alle, die den Call verpasst haben, stellen wir die Aufzeichnung des Videos zur Verfügung. Darin zeigt Wontek nicht nur, wie ihr Prometheus in Checkmk konfiguriert, sondern beantwortet auch einige Fragen aus der Community:

Wie nutze ich die Feature Packs in Checkmk

Die neuen Funktionen sind standardmäßig nicht in Checkmk aktiviert. Um diese zu aktivieren, sind drei Schritte notwendig.

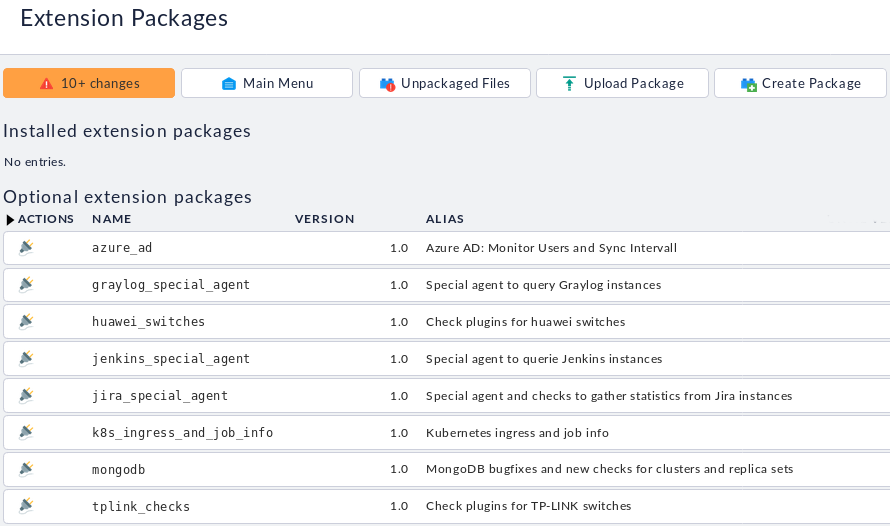

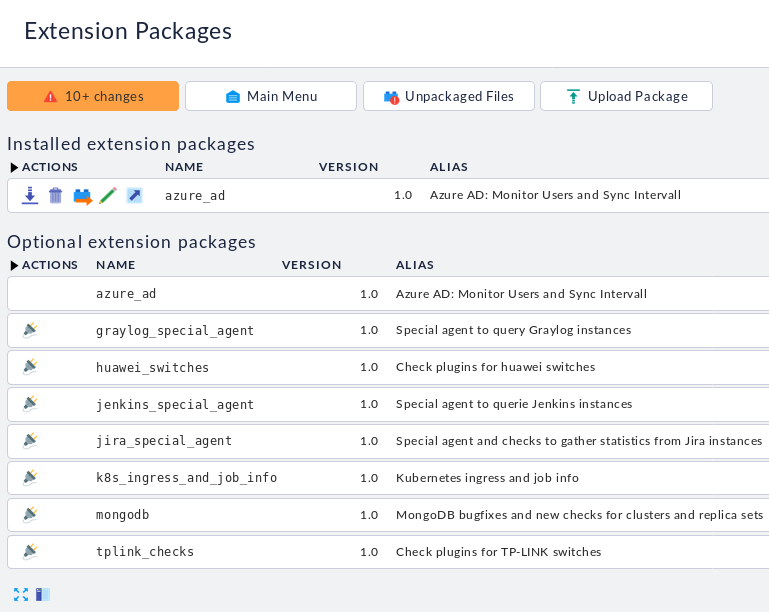

Zunächst muss man die aktuellste Version einer Checkmk Enterprise Edition oder Raw Edition herunterladen und anschließend wie gewohnt installieren beziehungsweise auf diese aktualisieren. Das genaue Vorgehen haben wir im Handbuch beschrieben. Anwender, die die Enterprise Edition im Einsatz haben, können nach der Installation des Feature Packs in Checkmk auswählen, welche Funktionen sie verwenden wollen. Dazu müssen sie in der WATO-Konfiguration die jeweiligen Häkchen unter Extension Packages auswählen. Wie auf dem Bild zu sehen ist, sollten nach der Installation des Packs alle Erweiterungen als optional markiert und nicht installiert sein:

Nun kann der Nutzer im nächsten Schritt die gewünschten Funktionen durch das Anklicken der ![]()

Um ein aktiviertes Plugin wieder zu entfernen, muss man lediglich auf die ![]()

Benutzer der Raw Edition können die gewünschten Funktionen nicht über WATO aktivieren, sondern müssen dies über die CLI durchführen. Dazu muss er das gewünschte Paket über die CLI installieren. Die MKPs befinden sich im Ordner ~share/check_mk/optional_packages/. Um zum Beispiel das Paket azure_ad zu installieren, muss der User folgendes Kommando ausführen:

OMD[mysite]:~$ mkp install ~/share/check_mk/optional_packages/azure_ad-1.0.mkp

Eine genaue Anleitung für die Installation von Erweiterungspaketen (MKPs) findet sich für beide Editionen unter https://docs.checkmk.com/latest/de/mkps.html.

The road ahead

Normalerweise haben wir vor, zwischen zwei Major Releases bis zu drei Feature Packs zu veröffentlichen. Derzeit steht aber noch nicht fest, ob wir vor dem nächsten Major Release Checkmk 2.0 noch ein drittes Feature Pack veröffentlichen.

In den nächsten Monaten wollen wir jedoch ein erstes Innovation Release herausbringen. Das bedeutet, dass wir bereits einen Großteil der Funktionen für Checkmk 2.0 umgesetzt, aber noch keinen Feature Freeze durchgeführt haben. Die Innovation Releases ermöglichen es uns dadurch, große Features noch während der Entwicklungsphase für die Nutzer testbar zu machen. Sie sind für uns ein gutes Hilfsmittel, um noch vor der Beta-Phase ein Feedback von euch zu erhalten. Da wir während der Innovation Releases noch keinen Feature Freeze durchgeführt haben, ist es uns außerdem noch möglich Funktionen hinzuzufügen.

Der Feature Freeze ist für den Sommer geplant. Das Testing in der Beta-Phase für Checkmk 2.0 wollen wir aufgrund der zahlreichen Änderungen deutlich ausgeprägter gestalten als in vergangenen Versionen. Wir werden euch dann an dieser Stelle über die verschiedenen Testmöglichkeiten informieren und hoffen, dass ihr dann regen Gebrauch davon macht. Im Herbst wollen wir dann ein stabiles Checkmk 2.0 veröffentlichen.

Happy Monitoring!