Was ist Netzwerk-Monitoring?

Netzwerk-Monitoring ist ein komplexes und wichtiges Thema für jedes Unternehmen. Hier erfahren Sie alles Wissenswerte zum Thema Netzwerküberwachung.

Netzwerk-Monitoring ist ein Bestandteil des größeren Bereichs der Netzwerkverwaltung. Dabei geht es im Wesentlichen darum, die Vorgänge in einem Netzwerk zu erfassen, um Probleme zu erkennen und zu beheben sowie die Performance und Effizienz des Netzwerks zu optimieren. Dies geschieht mithilfe einer Netzwerk-Monitoring-Software, die Daten sammelt, analysiert und den Netzwerkadministratoren bereitstellt, damit diese Maßnahmen ergreifen können – bei Bedarf mit Echtzeit-Alarmen für eine schnelle Reaktion auf Netzwerkereignisse.

Was früher aufgrund des begrenzten Umfangs der Netzwerke eine einfache Aufgabe war, ist mit zunehmender Größe der Netzwerke deutlich komplexer geworden. Durch die Entwicklung verschiedener Netzwerk-Monitoring-Protokolle zur effektiven Überwachung eines Netzwerks sind IT-Teams in der Lage, einen Überblick über die zahlreichen Hosts und Geräte zu behalten. Den Kern des Netzwerk-Monitorings bilden Protokolle, die Netzwerk-Monitoring-Metriken sammeln, und Netzwerk-Monitoring-Services, die diese Metriken nutzen.

Das Netzwerk-Monitoring umfasst jedoch nicht nur die Überwachung der Gesundheit und der Performance eines Netzwerks. Auch Teilbereiche wie das Netzwerk-Performance-Monitoring, das Netzwerk-Security-Monitoring und viele andere gehören dazu. Die meisten dieser Bereiche werden von einem Netzwerk-Monitoring-System unterstützt, das den IT-Teams einen holistischen Überblick über die Infrastruktur verschafft.

Darüber hinaus ist zu beachten, dass verschiedene Netzwerktypen, wie LAN, PAN, WLAN und virtuelle Netzwerke, möglicherweise angepasste Monitoring-Strategien und -tools erfordern. Gleiches gilt für unterschiedliche Infrastrukturkonfigurationen, wie hybride oder Cloud-Netzwerke.

TL;DR:

Netzwerk-Monitoring stellt die Integrität, Leistung und Sicherheit eines Netzwerks sicher, sorgt für einen reibungslosen Betrieb und reduziert Ausfallzeiten.

- Alle Geräte, Verbindungen und Dienste werden in Echtzeit überwacht, sodass Administratoren frühzeitig reagieren und Probleme proaktiv beheben können.

- Leistungs-, Verkehrs- und Sicherheits-Monitoring deckt Engpässe, ungewöhnliche Aktivitäten und Compliance-Risiken auf, bevor sie sich zu ernsthaften Störungen entwickeln.

- Eine ganzheitliche Überwachung der physischen und virtuellen Infrastruktur ermöglicht einen vollständigen Überblick über das gesamte Netzwerk.

- Regelbasierte Konfigurationen und Netzwerk-Topologiekarten erleichtern die Verwaltung großer, komplexer Netzwerke und erhöhen die Effizienz im IT-Betrieb.

Für wen ist Netzwerk-Monitoring relevant?

Einfach ausgedrückt, ist Netzwerk-Monitoring so etwas wie den Pulsschlag einer Infrastruktur messen. Es ist für jede Person interessant, die mögliche Probleme, Fehlerbehebungen und Störungen vorbeugen, kennen und darauf reagieren möchte. Das schließt alle ein, die für den Betrieb der verschiedenen Hosts und Geräte verantwortlich sind, die sich in der Netzwerkinfrastruktur befinden. Dabei spielt es keine Rolle, ob es sich um ein reales oder virtuelles Netz handelt. Jede Person, die mit der Wartung oder dem Betrieb eines mit dem Netz verbundenen Geräts beauftragt ist, sollte das Monitoring in Betracht ziehen.

In modernen Unternehmen verlassen sich IT-Teams auf das Netzwerk-Monitoring, um komplexe, internetabhängige Infrastrukturen zu verwalten und die Geschäftskontinuität sicherzustellen. In größeren Organisationen übernimmt diese Funktion häufig eine eigene Abteilung, die sich auf das Netzwerk-Monitoring spezialisiert hat.

Häufig ist auch das Sicherheitsteam für das Netzwerk-Monitoring verantwortlich, da ein Netzwerk durch ständige Überwachung sicher funktioniert. Das Netzwerk-Security-Monitoring ist ein wichtiger Bestandteil des allgemeinen Monitorings. Ein Netzwerk muss sowohl eine gute Performance aufweisen als auch vor Angriffen von außen sicher sein, um als völlig „gesund“ zu gelten.

Warum ist Netzwerk-Monitoring wichtig?

Ein hochleistungsfähiges Netzwerk bildet den Kern der IT eines jeden Unternehmens. Es ist für den Geschäftserfolg von entscheidender Bedeutung, dass die Netzwerkinfrastruktur optimal funktioniert – ohne Engpässe, Probleme oder Fehler. Ein leistungsfähiges Netz ist sowohl für das Angebot von Produkten und Services, als auch für die effiziente Arbeit der Angestellten unerlässlich. Unabhängig von der Branche des Unternehmens ist zur Aufrechterhaltung des Geschäftsbetriebs eine voll funktionsfähige Infrastruktur erforderlich. Ein langsames oder unzuverlässiges Netzwerk führt zu Unterbrechungen und zum Verlust von Image und Kunden.

Netzwerk-Monitoring ist dafür da, all dies zu verhindern. Ein effektives Monitoring spielt eine entscheidende Rolle bei der Reduzierung von Ausfallzeiten, da sie eine frühzeitige Erkennung und schnelle Reaktion auf Netzwerkausfälle und Probleme mit der Netzwerkleistung ermöglicht. Oder zumindest ein rasches Handeln, sobald Netzwerkprobleme auftreten.

Ohne ein Monitoring-System, das sowohl die Netzwerkleistung als auch das Netzwerk insgesamt überwacht, ist es unmöglich, potenzielle Probleme im Voraus zu erkennen. Administratoren sind ohne ein solches Monitoring darauf beschränkt, nur zu reagieren, wenn Probleme bereits aufgetreten sind. Da sie keine Möglichkeit haben, diese rechtzeitig zu erkennen und ihre Ursachen genau zu verstehen, bleibt im schlimmsten Fall nur das Rätselraten, wo und warum ein Problem aufgetreten ist – ohne Garantie auf Prävention.

Die Minimierung von Störungen durch proaktives Monitoring kann zu erheblichen Kosteneinsparungen für Unternehmen führen.

Vorteile von Netzwerk-Monitoring

Das Netzwerk-Monitoring bietet eine Vielzahl an Vorteilen – einige davon liegen auf der Hand.

1. Verbesserte Echtzeit-Transparenz des Netzwerks

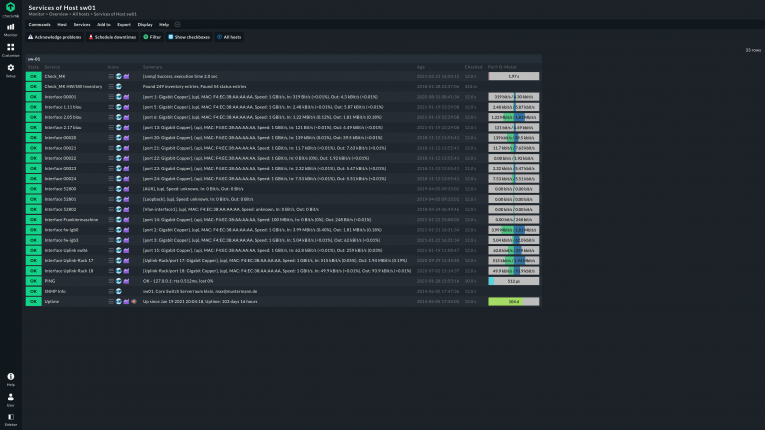

Ein Netzwerk-Monitoring-Dienst bietet Administratoren einen umfassenden Echtzeit-Überblick über das gesamte Netzwerk. Zu wissen, wo sich die Komponenten befinden, wie zuverlässig sie arbeiten und wann sie ausfallen, ist ein klarer und entscheidender Vorteil.

2. Kartierung der Infrastruktur-Topologie und -Leistung

Das Monitoring aller Hosts ermöglicht die Erstellung einer vollständigen Topologie Ihrer Infrastruktur und bildet sämtliche Hardware- und Software-Komponenten im Netzwerk ab.

Durch das Verfolgen der Leistung jeder Komponente können Administratoren feststellen:

- wo leistungsfähigere Hardware benötigt wird,

- wo Systeme nicht richtig skalieren,

- wo es zu Datenverkehrsproblemen und Netzwerküberlastungen kommt.

So wissen Teams, wann die Infrastruktur Updates oder Upgrades benötigt – ohne jede Komponente manuell überprüfen zu müssen.

Schließlich hilft die frühzeitige Erkennung von Problemen durch Echtzeit-Monitoring, Probleme zu vermeiden und eine optimale Netzwerkleistung aufrechtzuerhalten.

3. Verbesserte Sicherheit und Compliance

Ein vollständiger Überblick über Hardware und Software erleichtert es, Änderungen sofort zu erkennen. Echtzeit-Monitoring-Tools heben diese Änderungen unmittelbar hervor und ermöglichen schnelles Handeln bei Compliance- oder Sicherheitsverstößen.

Auch wenn Netzwerk-Monitoring-Tools sich von Netzwerksicherheits- oder Intrusion-Detection-Systemen unterscheiden, indem sie den Fokus auf interne Netzwerkprobleme legen, tragen sie dennoch dazu bei, Compliance- und Sicherheitsrisiken frühzeitig zu identifizieren und zu minimieren, bevor diese das Unternehmen beeinträchtigen. Netzwerk-Monitoring ist daher nicht nur für den Betrieb, sondern auch für rechtliche und sicherheitstechnische Aspekte unverzichtbar.

4. Gewährleistung der SLA-Compliance

Monitoring liefert wertvolle Performance-Einblicke und unterstützt Unternehmen dabei, Service Level Agreements (SLAs) einzuhalten und aufrechtzuerhalten.

Unterschied zwischen Netzwerk-Monitoring und Netzwerk-Management

Das Netzwerk-Monitoring ist einer der Prozesse, die zum übergeordneten Thema Netzwerk-Management gehören.

Man kann sich Netzwerk-Monitoring wie ein ständiges Auge auf die Gesundheit des Netzwerks vorstellen – es liefert kontinuierliche Einblicke in den Netzwerkzustand, die ein proaktives Management und Optimierung ermöglichen, indem Verfügbarkeit, Leistung und potenzielle Probleme in Echtzeit verfolgt werden. Das Netzwerk-Management geht hingegen noch einen Schritt weiter: Es umfasst die proaktive Konfiguration, Optimierung und Planung des gesamten Netzwerk-Ökosystems, um einen reibungslosen, langfristigen Betrieb sicherzustellen.

Während das Netzwerk-Monitoring Einblick in den aktuellen Zustand des Netzwerks bietet, ist das Netzwerk-Management der Prozess, auf Basis der Monitoring-Daten proaktive Maßnahmen zu ergreifen – etwa bei der Kapazitätsplanung oder bei der Anpassung von Richtlinien –, um Probleme zu vermeiden, bevor sie auftreten. Wie in einer von MDPI (Symmetry Journal) veröffentlichten Studie festgestellt wurde, gilt das Netzwerk-Monitoring als grundlegender Bestandteil des umfassenderen Bereichs des Netzwerk-Managements, das sowohl strategische als auch operative Aufgaben umfasst.

Wie funktioniert Netzwerk-Monitoring?

Das Netzwerk-Monitoring basiert auf verschiedenen Netzwerkprotokollen und einer Reihe von Monitoring-Tools, die in der Regel mindestens einen Service und einen Manager umfassen. Meistens sind es allerdings mehrere Services und Manager. Der Service wird auch als Agent bezeichnet, der entweder auf dem Netzwerkgerät vorinstalliert ist oder manuell installiert und konfiguriert werden muss. Der Manager sammelt und analysiert die Daten aus dem gesamten Netzwerk, erstellt Berichte und Dashboards und verarbeitet Warnmeldungen. Dieser Manager ist die zentrale Monitoring-Software, die normalerweise auf einem Netzwerk-Monitoring-Server installiert ist. Agenten sind zwar oft vorhanden, jedoch nicht immer. Bei der neueren Entwicklung der Überwachung über Hersteller-APIs sind keine Agenten erforderlich.

Die Aufgabe des Netzwerk-Monitorings besteht darin, Metriken zu sammeln und sie an den Manager zu senden, der sich um die Konfiguration des gesamten Netzwerk-Monitoring-Systems kümmert. Die Konfiguration umfasst die Analyse und Darstellung der Daten, die Festlegung, unter welchen Bedingungen ein Alert ausgelöst werden soll, die Einrichtung von Aktionen, um automatisch auf Ereignisse zu reagieren, und vieles mehr. Wie das alles zu bewerkstelligen ist, hängt von der gewählten Netzwerk-Monitoring-Software ab.

Eine Monitoring-Lösung ermöglicht nicht nur das Monitoring, sondern auch die Verwaltung der Hosts und der entsprechenden Services. Dazu gehören Konfigurationsfunktionen, die den IT-Teams das Einrichten und Ändern von Remote-Netzwerkgeräten ermöglichen. Ob als Reaktion auf ein Ereignis oder nicht, die Verwaltung Ihres Netzwerks erfolgt oft durch den Einsatz eines Monitoring-Managers.

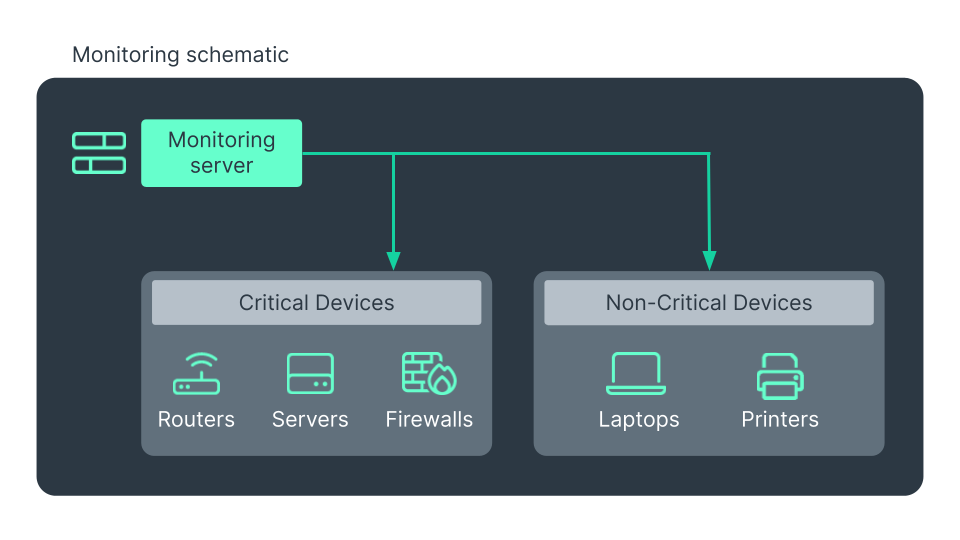

Welche Netzwerk-Komponenten müssen Sie überwachen?

Beim Einrichten eines Monitorings ist es verständlich, darüber nachzudenken, was man überwachen will. Schließlich sammelt das System für jedes zusätzliche Gerät auch mehr Daten – was wiederum eine Belastung in Bezug auf Rechenleistung und Arbeitszeit darstellen kann. Daher halten es IT-Teams für vernünftig, das Monitoring auf die für sie wichtigsten Geräte zu beschränken. Das bedeutet jedoch, dass wichtige Teile Ihrer Infrastruktur, die sowohl die Ursache als auch die Erklärung für zukünftige Probleme sein können, nicht berücksichtigt werden.

Die Antwort auf die Frage, welche Komponenten Sie monitoren müssen, lautet daher: alle. Sie sollten immer versuchen, Ihre gesamte IT-Infrastruktur zu überwachen – und zwar am besten mit einem All-in-One-Ansatz. Nur durch eine holistische Vorgehensweise beim Netzwerk-Monitoring ist es möglich, einen vollständigen und folglich genaueren Überblick über die Vorgänge in einem Netzwerk zu erhalten. Wenn Sie einen Teil der Infrastruktur ignorieren, besteht die Gefahr, dass Sie blinde Flecken in Ihrem Monitoring haben, die scheinbar harmlos sind. Da jedoch alles miteinander verbunden ist, können diese ignorierten Stellen früher oder später die Ursache für Probleme und Störungen sein, die sich hätten vermeiden lassen, wenn Sie sie von Anfang an überwacht hätten.

Beim Netzwerk-Monitoring geht es im Allgemeinen darum, Geräte wie Router, Switches, Access Points, Firewalls, Sensoren, USVs, Netzwerkdrucker usw. zu überprüfen, um genau zu wissen, welche Komponenten Sie überwachen müssen. Dies ist jedoch nur das absolute Minimum. Sie müssen alle angeschlossenen Hosts, egal ob sie unter Windows, Linux, Unix oder anderen Betriebssystemen laufen, in das Netzwerk-Monitoring einbeziehen. Dazu gehören auch Web-Sever, virtuelle Server, Cloud-Server, ebenso wie virtuelle Maschinen. Ein modernes Netzwerk-Monitoring ist in der Lage, all diese Arten von Geräten, ob physisch oder virtuell, zu überwachen.

Damit das Monitoring vielfältige Szenarien abdecken kann – von Rechenzentren und umfangreichen lokalen Infrastrukturen bis hin zu Cloud-Ressourcen –, ist es entscheidend, dass die gewählte Lösung auf die jeweiligen Anforderungen ausgelegt ist. Eine moderne Netzwerk-Monitoring-Software ist von Haus aus in der Lage, sowohl physische als auch virtuelle Geräte zu monitoren. Managed-Service-Provider verlassen sich häufig auf umfassende Monitoring-Lösungen, um mehrere Kundennetzwerke und deren Komponenten innerhalb einer einheitlichen Plattform effizient zu verwalten.

Welche Metriken müssen Sie überwachen?

Um ein Netzwerk effektiv zu monitoren und einen reibungslosen Betrieb sicherzustellen, ist es wichtig, sich auf eine Vielzahl von Metriken zu konzentrieren, die zusammen ein klares und vollständiges Bild über den Zustand und die Performance des Netzwerks liefern. Im Folgenden sind die verschiedenen Arten von Metriken aufgeführt, um Ihnen eine Orientierung zu geben, was Sie überwachen sollten und warum.

Kern-Metriken des Netzwerks

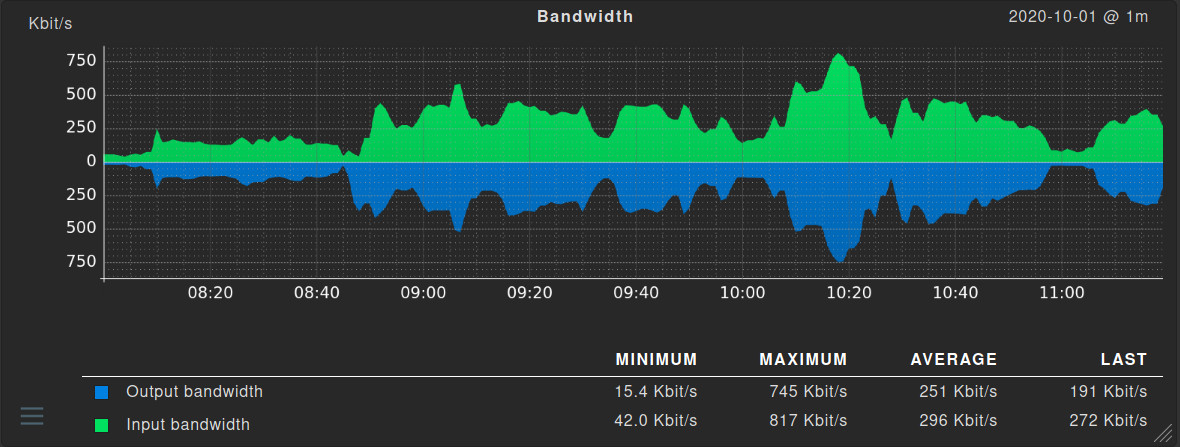

Die offensichtlichsten Parameter sind diejenigen, die direkt auf ein nicht gesundes Netzwerk hinweisen: Paketverlustraten, Fehlerraten und Bandbreite. Hinzu kommt der Status der Ports Ihrer Netzwerkgeräte, der durch ein geeignetes Port-Monitoring ermittelt wird. Diese Metriken liefern Ihnen grundlegende Informationen darüber, ob und wie das Netzwerk überhaupt funktioniert.

Hardwarespezifische Metriken

In Abstimmung mit den oben genannten Punkten ist die Kenntnis hardwarespezifischer Metriken wie CPU-Temperatur und -Auslastung, belegter und freier RAM, Lüftergeschwindigkeiten und Spannungen der Stromversorgung entscheidend für die Beurteilung des Gesamtzustands der Netzwerkgeräte. Zusammen mit den zuvor genannten Traffic-Metriken vermitteln diese ein weitgehend vollständiges Bild darüber, was Probleme verursacht oder verursachen könnte.

Dienstbezogene Metriken

Als Nächstes ist es sinnvoll, weitere dienstbezogene Metriken zu erfassen. Bei Firewalls sind dies der allgemeine Status, die Anzahl und Art der offenen Ports sowie die aktiven Verbindungen. Beim VPN-Monitoring sollten Sie mindestens den Status der Tunnel und den Grad der Verfügbarkeit im Auge behalten. Bei Software im Allgemeinen sind die Version, der Status (läuft, installiert, angehalten usw.) und eventuelle Fehlermeldungen die ersten Metriken, die zu berücksichtigen sind.

Metriken für drahtlose Netzwerke (WLAN)

Moderne Infrastrukturen verfügen sowohl über kabelgebundene als auch über drahtlose Netzwerkverbindungen. Das WLAN-Monitoring umfasst das Monitoring des Status aller Zugangspunkte, ihrer Signalstärke, den Störpegel und der vollständigen Liste der verbundenen Geräte. Da ein funktionierendes WLAN in hohem Maße von externen Einflüssen abhängig ist, ist es für ein Unternehmen unerlässlich, die Infrastrukturkomponenten für die drahtlose Umgebung in das Monitoring einzubeziehen.

Was ist Netzwerk-Performance-Monitoring?

Das Netzwerk-Performance-Monitoring befasst sich mit der tatsächlichen Performance des Netzwerks, der Effizienz des Betriebs und der Ermittlung von Engpässen. Sie unterstützt IT-Teams bei der Erfassung von Netzwerkdaten, mit denen sie Performance-Variablen messen und potenzielle Probleme oder Risiken erkennen können. Eine Netzwerk-Monitoring-Lösung analysiert die Performance-Metriken, identifiziert Engpässe und Überlastungen und hilft dabei, den optimalen Durchsatz des Netzwerks zu gewährleisten. Das Performance-Monitoring ermöglicht die frühzeitige Erkennung und Behebung von Routing-Problemen und Netzausfällen: Durch die Verfolgung von Leistungsschwankungen hilft es dabei, Trends und Probleme zu identifizieren, die die Zuverlässigkeit des Netzwerks beeinträchtigen können, und trägt so dazu bei, die Netzwerkzustand zu erhalten und Ausfallzeiten zu vermeiden.

Beim Netzwerk-Performance-Monitoring geht es jedoch nicht nur um die Problembehebung, sondern auch um das Sicherstellen des Informationsflusses in Ihrer Infrastruktur. Dieser sollte so schnell wie möglich und ohne Unterbrechungen ablaufen. Andernfalls kann es zu kleineren Unannehmlichkeiten kommen, die es praktisch unbrauchbar machen – wie etwa zeitweilige Verbindungsabbrüche oder sogar eine Verlangsamung des Netzes. Durch die Implementierung des Performance-Monitorings im Rahmen des Netzwerk-Monitorings können Sie erkennen, wo und warum das Netzwerk Probleme hat, und entsprechende Maßnahmen ergreifen.

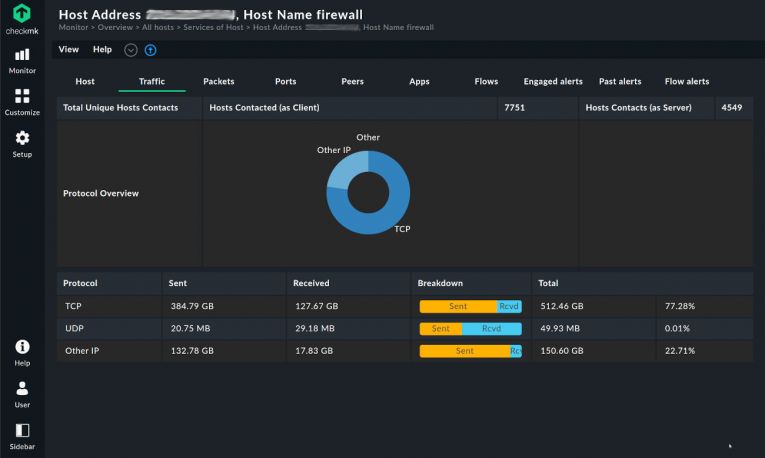

Was ist Netzwerk-Traffic-Monitoring?

Netzwerk-Traffic ist die Summe der Daten, die sich zu einem bestimmten Zeitpunkt durch ein Netz bewegen. Alle Pakete, die ein Netzwerk durchlaufen, bilden den gesamten Traffic.

Das Netzwerk-Traffic-Monitoring ist ein Schlüsselelement sowohl der Netzwerk-Security als auch des Performance-Monitorings. Performance, weil Sie durch die Kenntnis der Herkunft und der Art der Pakete besser über die Anforderungen und Schwachstellen des Netzes informiert sind. Security, weil sie ein wichtiger Hinweis auf mögliche Malware, Intrusionen und unbefugte Nutzung des Netzes ist.

Das Netzwerk-Traffic-Monitoring ist oft, aber nicht unbedingt, auch eine Echtzeitüberwachung des Netzwerks. Mit einer ständigen Visualisierung des Datenverkehrsflusses ist es einfacher zu erkennen, woher der Datenverkehr kommt und wohin er geht – der zentrale Punkt des Traffic-Monitorings. Während das Erfassen von Paketen ausreicht, um zu verstehen, wie sich der Datenverkehr in einem Netzwerk verhält, ist das Netzwerk-Flow-Monitoring speziell darauf ausgerichtet, Ihnen detaillierte Einblicke in den Traffic zu gewähren. Protokolle wie NetFlow wurden entwickelt, um einen klaren und unmittelbaren Überblick über die Trends des Netzwerk-Traffics zu erhalten. Durch die Extraktion von Stichproben aus dem Gesamtverkehr können Sie den Netzwerkverkehr effizienter überwachen, statt wahllos jedes Paket zu erfassen, das durch alle Ihre Hosts geht, was ein ziemlich kostspieliger Aufwand ist.

Was ist Netzwerk-Security-Monitoring?

Der letzte Teilbereich des Netzwerk-Monitorings ist das Netzwerk-Security-Monitoring. Mit der zunehmenden Abhängigkeit von Netzwerken in Unternehmen aller Branchen hat auch die Qualität und Quantität der Daten zugenommen, die über sie ausgetauscht werden. Sensible Daten sind in jedem Netzwerk vorhanden und Sie müssen sie vor unbefugten Augen schützen.

Beim Netzwerk-Security-Monitoring geht es um die Überwachung von Komponenten und Metriken, die auf eine suboptimale Sicherheit hindeuten können. Angeschlossene Geräte, ein versuchter Zugang durch ein unautorisiertes Gerät, häufige Verbindungsversuche auf einem geschlossenen Port, ungewöhnlicher Datenverkehr von einem ansonsten ruhigen Host und viele ähnliche Metriken können darauf hindeuten, dass in Ihrem Netzwerk etwas Verdächtiges vor sich geht. Die meisten Netzwerk-Monitoring-Lösungen, darunter auch Checkmk, integrieren solche Checks, um zu gewährleisten, dass die Security auf einem maximalen Niveau gehalten wird. Mit einem angemessenen Warnsystem werden Sicherheitsbedrohungen - wie Intrusionen und mögliche Lücken in Ihrem Netzwerk - schnell erkannt und gemeldet.

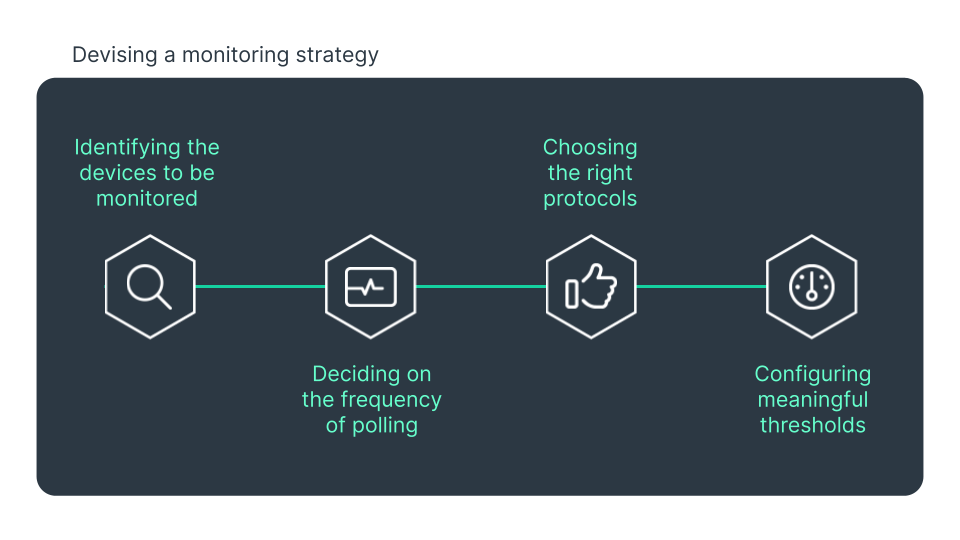

Erste Schritte beim Netzwerk-Monitoring

Bei all den Vorteilen und der Bedeutung des Netzwerk-Monitorings sollten Sie sich weniger Gedanken über das warum und mehr über das wie machen. Es gibt zahllose Lösungen für das Netzwerk-Monitoring mit vielen verschiedenen Funktionen und Schwerpunkten. Um sich für eine zu entscheiden, müssen Sie wissen, was Sie damit überwachen können, welche Netzwerk-Monitoring-Protokolle sie unterstützt und wie sie das Netzwerk überwacht. Auch technische Unterschiede, wie ein agentenloses oder agentenbasiertes Monitoring oder die Verwendung von Hersteller-APIs zur Erfassung von Metriken, müssen Sie berücksichtigen, bevor Sie sich für eine bestimmte Netzwerk-Monitoring-Software entscheiden.

Das sind die grundlegenden, technischen Aspekte, die für den Einstieg in das Netzwerk-Monitoring entscheidend sind. In den folgenden Abschnitten werden wir auf die einzelnen Aspekte detailliert eingehen.

Wie Sie die beste Netzwerk-Monitoring-Lösung finden

Auch wenn es die“perfekte” Netzwerk-Monitoring-Lösung nicht gibt, sollte es einige wesentliche Funktionen unbedingt enthalten, um zu den besten zu zählen. In der Regel lassen sich die Kernanforderungen auf fünf Hauptkriterien herunterbrechen:

1. SNMP-Unterstützung

Um den Zustand und die Leistung Ihres Netzwerks zu überwachen, ist SNMP (Simple Network Management Protocol) ein Muss. Dieses grundlegende Protokoll im Monitoring ist speziell dafür entwickelt, den Gesamtzustand von Netzwerkgeräten zu überprüfen und diese bei Bedarf auch zu verwalten.

2. Monitoring des Netzwerkdatenverkehrs

Die Unterstützung von Protokollen wie NetFlow, IPFIX und sFlow ist essenziell. Diese Protokolle verfolgen, wohin der Datenverkehr fließt und wie er sich im Netzwerk verteilt. Damit liefern sie wertvolle Einblicke für Upgrade-Planungen, Performance-Monitoring und die Vermeidung von Störungen.

3. Echtzeit-Problemerkennung und Warnmeldungen

Das Tool sollte das Netzwerk aktiv monitoren und bei auftretenden Problemen Echtzeit-Alarme auslösen. Dies ist eine der wichtigsten Funktionen, da sie Sicherheit schafft und eine sofortige Reaktion bei auftretenden Problemen ermöglicht.

4. Klare und zugängliche Datenvisualisierung

Ein gutes Tool sollte visuelle Dashboards, Netzwerktopologiekarten und eine intuitive Benutzeroberfläche bieten. Der schnelle Zugriff auf verwertbare Daten ermöglicht es IT-Teams, Probleme schneller zu diagnostizieren und zu beheben.

5. IP-Monitoring und Netzwerkscan

Die integrierte IP-Scan- und Erkennungsfunktion hilft bei der automatischen Erkennung neuer und bestehender Infrastrukturen. Dadurch wird sichergestellt, dass die Netzwerktopologie mit minimalem manuellem Aufwand genau und aktuell bleibt.

Welche Monitoring-Protokolle gibt es?

Der Austausch von Metriken für das Netzwerk-Monitoring erfolgt durch die Nutzung eines Netzwerk-Monitoring-Protokolls. Es gibt einige Protokolle, aber nicht alle werden auch von jedem Netzwerk-Monitoring-System unterstützt und manche sind auch nicht mehr in Gebrauch.

Das wichtigste Protokoll ist nach wie vor SNMP. Es umfasst nicht nur Monitoring-Funktionen, sondern kann auch die unterstützten Geräte verwalten. Es ist ein weit verbreitetes Protokoll, das bereits auf vielen Netzwerk-Routern, Switches und mehr vorinstalliert ist. SNMP-Monitoring ist jedoch ein so umfangreiches Thema, dem wir eine eigene Seite gewidmet haben.

Neben SNMP gibt es noch die Flow-basierten Protokolle: NetFlow, sFlow, IPFIX. Diese Protokolle wurden entwickelt, um die „Flows“ des Netzwerk-Traffics zu analysieren und sind daher besonders nützlich für das Performance-Monitoring und Netzwerk-Security-Monitoring. Wenn es um das Netzwerk-Flow-Monitoring geht, wird normalerweise eines dieser Protokolle implementiert.

Alle diese Protokolle sind betriebssystemunabhängig und funktionieren gleichermaßen gut beim Linux-Netzwerk-Monitoring und Windows-Netzwerk-Monitoring. Ein spezielles Protokoll für das Windows-Netzwerk-Monitoring ist WMI, dessen Funktionen zum einen denen von SNMP ähneln, es bietet jedoch gleichzeitig noch einige zusätzliche Funktionen. Unter Linux sind die Protokollanalyse durch eine Implementierung des Syslog-Protokolls oder der Zugriff auf jedes Gerät mit SSH sehr rudimentäre Monitoring-Methoden.

Für das Netzwerk-Traffic-Monitoring wird RMON oft als Traffic Sniffer und Analyzer implementiert. Da es sich um eine Erweiterung von SNMP handelt, ist RMON überall dort zu finden, wo es auch SNMP gibt. Es ist also auf vielen Netzwerkgeräten vorinstalliert.

Agentenloses Monitoring mit SNMP

SNMP nutzt Agenten für sein Monitoring. Es mag daher kontraintuitiv erscheinen, bei SNMP von agentenlosem Monitoring zu sprechen. Der Grund dafür ist eine Frage der Semantik. Während ein SNMP-Agent heutzutage auf vielen Netzwerkgeräten vorinstalliert ist, ist oft keine Konfiguration notwendig. Es sind keine weiteren Schritte erforderlich, um das Monitoring mit ihm zu starten (außer vielleicht seine Aktivierung). Der SNMP-Manager kann ihn mühelos abfragen, ohne dass der Netzwerkadmin etwas tun muss.

In dieser speziellen Situation wird das SNMP-Monitoring als agentenlos bezeichnet, da der Agent für den Menschen transparent ist und weder Eingriffe noch eine Vorkonfiguration erfordert. Wie bei einer richtigen agentenlosen Monitoring-Lösung verhält sich SNMP so, als gäbe es den Agenten überhaupt nicht. Obwohl SNMP technisch gesehen ein agentenbasiertes Monitoring-Protokoll ist, kann es daher auch als agentenlos betrachtet werden.

Monitoring über Hersteller-APIs

Heutzutage verwenden einige Hersteller keines der klassischen Netzwerk-Monitoring-Protokolle und implementieren benutzerdefinierte APIs in ihre Geräte. Dabei handelt es sich um hochspezifische, aber sehr anpassungsfähige Möglichkeiten zu Netzwerk-Monitoring. Im Allgemeinen handelt es sich um RESTful-APIs, auf die Sie mit einer einfachen GET- oder PUT HTTP-Anfrage zugreifen können. Diese leichtgewichtigen und programmierbaren Hersteller-APIs haben eine steilere anfängliche Lernkurve, da sie nicht standardisiert sind, haben aber dann den Vorteil, dass Sie sie leicht automatisieren können.

Durch die Verwendung einer API können Netzwerkadmins Skripte und Programme erstellen, die miteinander verknüpft werden können und automatisch auf Monitoring-Events reagieren. Netzwerkadmins nutzen auf diese Weise die Schnittstelle, um physische und virtuelle Änderungen an der Netzwerkinfrastruktur vorzunehmen. Hersteller-APIs können alle Arten von Metriken offenlegen und entsprechen in ihrer Menge dem, was übliche Netzwerk-Monitoring-Protokolle wie SNMP können.

Eine einheitliche API zur Überwachung gibt es bisher jedoch nicht, obwohl man bereits Bemühungen zur Standardisierung unternommen hat. OpenConfig ist zum Beispiel eine davon. Derzeit unterscheiden sich die meisten dieser APIs noch stark voneinander und erfordern eine Lernphase, bevor sie von Nutzen sind. Da sie sehr spezifisch für einen einzigen Hersteller sind, wird ihre Verwendung für das Netzwerk-Monitoring eingeschränkt. Dennoch haben diese APIs ein großes Potenzial.

Die besten Praktiken für das Netzwerk-Monitoring

Wie Sie ein Netzwerk überwachen sollten, hängt von den Besonderheiten des jeweiligen Netzwerks ab, sodass es keine allgemeingültige Blaupause gibt. Es gibt jedoch bewährte Praktiken für das Netzwerk-Monitoring, die für jede Situation und jedes Unternehmen gelten.

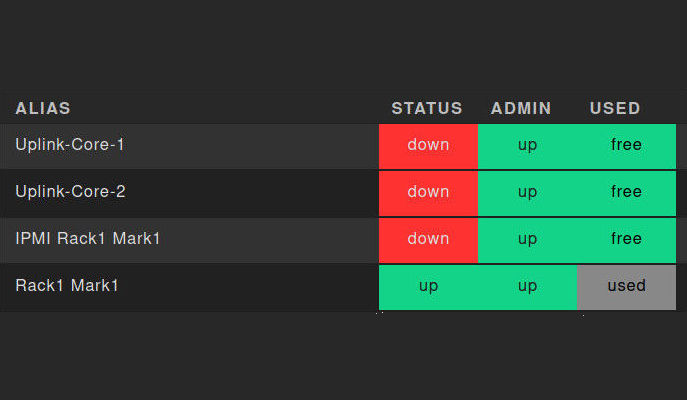

Warum Sie alle Netzwerk-Ports überwachen sollten

Beim Port-Monitoring werden der Status und die Gesundheit der physischen Ports von Netzwerkgeräten überprüft. Dazu zählt unter anderem das Monitoring Ihrer Router- und Switch-Ports. Das Port-Monitoring bietet einen zusätzlichen Schutz gegen Störungen und Intrusionen, den ein allgemeines Netzwerk-Monitoring nicht bieten kann.

Nur wenn Sie Ihre Hardware-Ports überwachen, können Sie fehlerhafte Ports entdecken und sie ersetzen oder abschalten, bevor sie eine Unterbrechung des Netzwerkverkehrs verursachen. Es ist außerdem möglich, Duplex-Fehlanpassungen und Konfigurationsprobleme zu erkennen, wenn ein Port eine hohe Rate an Paketverlusten und Fehlern aufweist. Ohne Port-Monitoring würde dies jedem Netzwerkadmin entgehen.

Auch Probleme im Zusammenhang mit den Kabeln, wie etwa ein defektes oder schlecht angeschlossenes Kabel, lassen sich durch das Port-Monitoring erkennen. Die Ursache für beschädigte Pakete oder instabile Verbindungen ist häufig auf Kabel und nicht unbedingt auf die Ports selbst zurückführen. Durch das Port-Monitoring können Sie diese Probleme jedoch leicht erkennen.

Was die Sicherheit betrifft, so kann die unberechtigte Nutzung von einem Ihrer Geräte durch genaues Port-Monitoring entdeckt werden. Wenn Sie den Status jedes Netzwerk-Ports kennen, wissen Sie, welche Ports genutzt oder unbenutzt sind und welche nicht genutzt werden sollten. Eine Sicherheitsüberprüfung kann einen Port-Scan erfordern, den ein Netzwerk-Monitoring-System mit Port-Monitoring durchführen kann. Das Port-Monitoring ist also eine Komponente des Netzwerk-Security-Monitorings.

Wie IP-Monitoring Ihnen helfen kann

Beim IP-Monitoring werden IP-Adressen gescannt, um die zu überwachenden Geräte zu identifizieren und einzubeziehen. Das bedeutet, dass die Monitoring-Software nach der Installation automatisch einen Scan des gesamten Netzwerks oder eines bestimmten IP-Bereichs oder Subnetzes startet und die gefundenen Geräte anschließend automatisch in das Monitoring aufnimmt. Im Idealfall erkennt die Monitoring-Software während des Scanvorgangs, um welche Art von Gerät es sich handelt, von welchem Hersteller es stammt und – basierend auf diesen Informationen – welche Metriken für das Monitoring relevant sind.

Aber das ist noch nicht alles. Das IP-Monitoring hilft nach dem ersten Scan dabei, Änderungen in Bezug auf die IP-Adressen in Ihrem Netzwerk zu überwachen. Registrierte Domains, die auf die richtige Adresse verweisen – oder auch nicht –, können von einer Monitoring-Software erfasst werden, die IP-Monitoring unterstützt. Jede Änderung, die IP-Adressen betrifft, fällt in den Bereich des IP-Monitorings.

Als Konsequenz eines ordnungsgemäßen IP-Monitorings kann eine Monitoring-Software dafür sorgen, dass standardmäßig sinnvolle Schwellwerte festgelegt werden, deren Über- oder Unterschreitung einen Alert auslöst. Sie können Regeln auf Ausnahmefälle oder spezifische, vielleicht temporäre Notwendigkeiten eines bestimmten Hosts anwenden.

IP-Monitoring hilft in vielen Fällen, aber zwei sind besonders relevant. Für unerfahrene IT-Teams bietet sie eine Automatisierungsebene, die den Monitoring-Aufwand und die damit verbundenen Sorgen erheblich erleichtern kann. Da die Identifizierung durch einen genauen IP-Scan des Netzwerk-Monitoring-Systems stattfindet, lassen sich Fehler und Schatten-IT leichter vermeiden. Beim Monitoring großer Netzwerke mit Hunderten oder Tausenden von Hosts kann das IP-Monitoring eine schnelle und effiziente Konfiguration des Monitorings unterstützen.

Große IT-Infrastrukturen überwachen

Große Netzwerke sind sehr komplex und bilden eine eigene Kategorie beim Netzwerk-Monitoring. Die Überwachung von Netzwerkgeräten kann in einem Netzwerk mit Tausenden von Hosts sehr viel Zeit in Anspruch nehmen und ein Übermaß an Alerts ist definitiv ein häufiges Problem. Es ist zwar verlockend, Teile der Infrastruktur auszulassen und auf einen holistischen Überblick zu verzichten, doch das ist eine schlechte Wahl. Das Ignorieren mag zunächst bequem sein, führt aber schnell zu allen möglichen Risiken, die für ein Unternehmen nicht akzeptabel sind.

Um ein großes und komplexes Netzwerk zu überwachen, das verschiedene Standorte und unterschiedlich angeschlossene Komponenten hat, eignet sich beispielsweise eine Monitoring-Software mit einer regelbasierten Konfiguration. IT-Teams können mithilfe von Regeln eine Policy definieren, die beispielsweise nur die Fehlerrate aller Access Ports überwacht. Mithilfe von Regeln ist es außerdem möglich, dieselbe Einstellung auf mehrere Hosts anzuwenden, was den Arbeitsaufwand bei der Konfiguration Ihres Monitoring-Setups erheblich reduziert. Alerts können bei der Verwendung von Regeln gezielter und nützlicher sein. So lassen sich beispielsweise regelmäßig ausgeschaltete Terminals im Monitoring so konfigurieren, dass sie beim Ausschalten keinen Alert auslösen. Schließlich handelt es hierbei nicht um einen Ausnahmefall, sondern um ein Routineverhalten.

Eine Policy kann man mit einer Handvoll gut formulierter Regeln auf ein großes Netzwerk anwenden. Eine regelbasierte Monitoring-Lösung behandelt dann die überwachten Systeme auf der Grundlage dieser Policy. Sie können die Policy jederzeit mit wenigen Handgriffen ändern und automatisch auf zahlreiche Geräte gleichzeitig anwenden. Auch Ausnahmen sind jederzeit möglich und über Regeln abbildbar. Die Automatisierung über Regeln macht es zudem einfacher und weniger fehleranfällig, neue Hosts in das Monitoring aufzunehmen.

Bei einer überschaubaren Anzahl von Hosts ist ein regelbasiertes Monitoring nicht unbedingt notwendig. Kleine Unternehmen können ohne eine solche Lösung auskommen und stattdessen einen Standard-Netzwerk-Monitoring-Service nutzen. Für große Infrastrukturen können Regeln jedoch die beste Lösung für das Netzwerk-Monitoring sein.

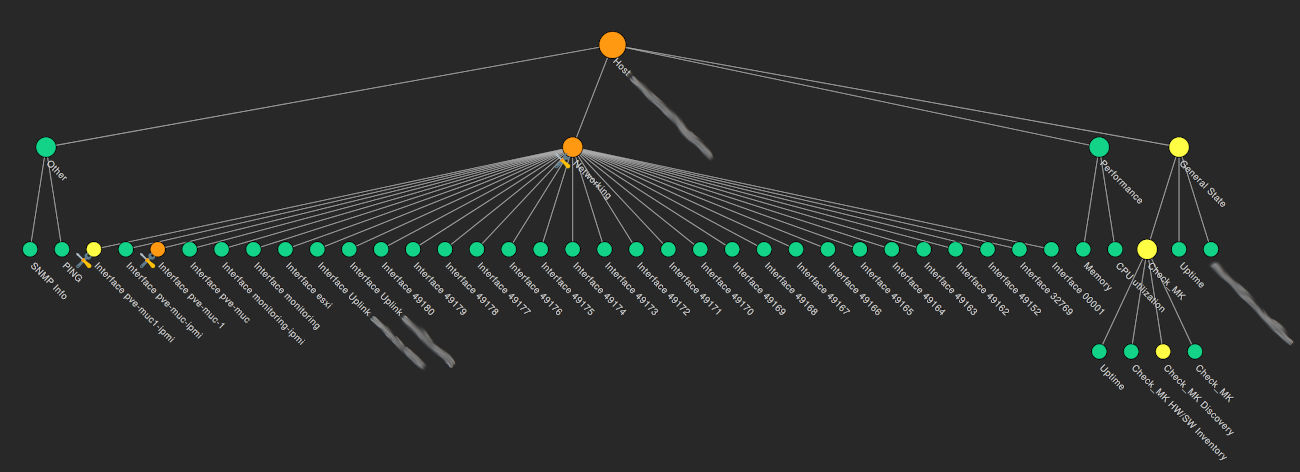

Netzwerktopologie sorgt für Übersicht

Eine Monitoring-Software, die alle Komponenten in einem Netzwerk oder in einem bestimmten IP-Bereich erkennen und für die überwachten Metriken erforderlichen Daten abrufen kann, verschafft den IT-Teams einen holistischen Überblick über komplexe Netzwerkinfrastrukturen. Mittels IP-Monitoring kann eine vollständige Übersicht über das Netzwerk in einem gut lesbaren Dashboard dargestellt und Fehler leicht identifiziert werden.

Die Netzwerktopologie wird häufig in Form einer Übersichtskarte dargestellt, die zeigt, wie das Netzwerk virtuell und physisch verbunden ist. Netzwerkadmins können durch diese Karte navigieren und auf den spezifischen Host klicken, der sofortige Aufmerksamkeit benötigt. Andere Netzwerk-Monitoring-Lösungen zeigen das Netzwerk in einer Baumstruktur oder als Tabelle an. Die tabellarische Darstellung hat den Vorteil, dass Sie mehrere Informationen in komprimierter Form auf einen Blick sehen können.

Nicht nur die Netzwerktopologie lässt sich in einem holistischen Überblick visualisieren. Einige Netzwerk-Monitoring-Lösungen unterstützen auch die grafische Darstellung von Performance-Metriken. So werden etwa die aktuelle Bandbreite, der Status einzelner Ports und abnormale Fehlerraten grafisch dargestellt, sodass IT-Teams schnell Muster wie erwartete oder unerwartete Performance-Spitzen erkennen können.

All dies ist möglich, wenn Sie Ihre Netzwerk-Monitoring-Lösung ganzheitlich implementieren, also unter Berücksichtigung der gesamten Hardware und Software.

Netzwerkdokumentation zur Bekämpfung der Schatten-IT

Schatten-IT ist ein Begriff, der sich auf die Nutzung von Hardware oder Software bezieht, die eine Abteilung oder Person ohne Wissen der IT- oder Sicherheitsgruppe innerhalb der Unternehmens-IT verwendet. Dabei kann es sich um Cloud-Services, Software oder Hardware handeln. Das Problem bei der Schatten-IT ist, dass es sich dabei häufig um Verbraucherprodukte handelt. Diese verfügen in der Regel nicht über die notwendigen Sicherheitsfunktionen oder werden von ihren Herstellern nicht mit den erforderlichen Sicherheits-Patches versehen. Dementsprechend erweist sich diese Hardware oder Software schnell als Gateway für Cyberangriffe auf das Unternehmensnetzwerk.

Einer der häufigsten Fälle von Schatten-IT ist die Nutzung eines Cloud-Service ohne das Wissen der IT-Abteilung des Unternehmens. Sensible Daten können in einer nicht überwachten Cloud landen, vielleicht unbeabsichtigt, und so gegen die Compliance-Vorschriften verstoßen.

Eine Monitoring-Software, die eine holistische Sicht auf das Netzwerk implementiert, kann Schatten-IT bekämpfen. Durch das Scannen der Infrastruktur wird automatisch eine Netzwerkdokumentation erstellt, die alles umfasst, was erlaubt ist oder nicht. Das Ergebnis ist nicht nur eine Topologie der Netzwerkinfrastruktur, sondern auch direkte Informationen über alle Hardware-Komponenten und Software-Lösungen im Netzwerk. Jede gute Monitoring-Lösung verfügt über eine Inventurfunktion. Damit lassen sich die in einem Netzwerk vorhandenen Geräte und Software-Versionen dokumentieren. Diese Daten können Sie wiederum an Drittlösungen weitergeben, etwa ein Lizenzmanagementsystem. Somit überprüfen Sie nicht nur die Konformität aller Komponenten im Netzwerk, sondern werden auch auf kleinere Änderungen aufmerksam, wie etwa die Aktualisierung eines Services auf eine nicht unterstützte Version, die ein Sicherheitsrisiko darstellen kann.

Sobald die Netzwerkdokumentation vorliegt, ist es einfach, angeschlossene Hardware oder installierte Software zu entdecken, die nicht verwendet werden sollte. Ohne Netzwerk-Monitoring wäre dies eine langwierige und manuelle Überprüfung jedes einzelnen Hosts gewesen.

Fazit

Das Netzwerk-Monitoring umfasst viele Aspekte, mit vielen möglichen Unzulänglichkeiten, bietet aber enorme Vorteile, sobald alles eingerichtet ist. Es gibt sicherlich keine Software, die für alles geeignet ist, und Sie müssen Kompromisse eingehen. Aber eine vollständige Netzwerk-Monitoring-Lösung kann nicht ohne IP-Monitoring, Echtzeitüberwachung, Flow- und SNMP-Monitoring auskommen – verpackt und präsentiert in einem modernen Interface. Dies alles sind Funktionen, die das Leben von Netzwerkadmins erleichtern und auf die sie nur schwer verzichten können/wollen.

Die Inventarisierung Ihres Netzwerks, eine vollständige Topologie, Sicherheitskontrollen durch Port-Monitoring und entsprechende Alerts sind ebenfalls relevante Funktionen. Letztlich geht es beim Monitoring nicht nur darum, die Infrastruktur im Auge zu behalten, sondern auch darum, sie zu verwalten. Beides ist von grundlegender Bedeutung, um möglichst einfach einen holistischen Überblick über Ihre Infrastruktur zu erhalten. Die meisten Netzwerk-Monitoring-Lösungen gehen in diese Richtung, erleichtern die Arbeit von Netzwerkadmins und geben ihnen die größtmögliche Kontrolle über das, was in ihren Netzwerken passiert.

Checkmk enthält alle diese Funktionen und ist damit eine Komplettlösung für Ihre Netzwerk-Monitoring-Anforderungen. Ob Sie sich mit der Einfachheit der Raw Edition zufriedengeben oder die erweiterte Unterstützung der Enterprise Edition bevorzugen, bleibt ganz Ihnen überlassen. Beide Versionen bieten eine Vielzahl von Funktionen, die das Netzwerk-Monitoring einfach, effektiv und genau machen.

FAQ

Was ist Open-Source-Netzwerk-Monitoring?

Open-Source-Netzwerk-Monitoring bezieht sich auf Monitoring-Lösungen, die Open Source sind. Checkmk zum Beispiel ist Open Source. Das bedeutet jedoch nicht immer, dass sie kostenlos sind: Die meisten Open-Source-Lösungen sind mit Kosten verbunden, die im Gegenzug für besseren Support, schnellere Updates und zusätzliche Funktionen erhoben werden. Die Entscheidung für ein kostenloses Open-Source-Netzwerk-Monitoring ist durchaus machbar, wie etwa bei der Checkmk Raw Edition, solange Sie Probleme und Konfiguration selbst lösen können.

Was ist Linux-Netzwerk-Monitoring?

Linux-Netzwerk-Monitoring bezieht sich auf das Monitoring von Hosts, auf denen Linux in einer seiner vielen Distributionen läuft. Linux selbst verfügt über eine Reihe einfacher Befehle zum Netzwerk-Monitoring, die nicht nur unter Linux, sondern auch unter vielen Unix-ähnlichen Betriebssystemen Standard sind. Htop, tcpdump, netstat sind in praktisch allen Linux-Systemen vorhanden und bieten rudimentäre Netzwerk-Monitoring-Funktionen. Moderne Monitoring-Lösungen unterstützen die Linux-Überwachung mit erweiterten Funktionen und einer wesentlich benutzerfreundlicheren Oberfläche.

Was ist Windows-Netzwerk-Monitoring?

Windows-Netzwerk-Monitoring ist das Monitoring von Windows-Hosts. Monitoring-Lösungen unterstützen eindeutig die Überwachung von Windows-Systemen durch die Verwendung einiger Protokolle, wie SNMP oder WMI. Performance, Services und das Ereignisprotokoll werden beim Windows-Monitoring berücksichtigt, ähnlich wie bei anderen Betriebssystemen.

Was ist Network-Flow-Monitoring?

Beim Monitoring wird ein Flow als eine Gruppe von Metriken über den Traffic definiert. Diese Flows werden in einem speziellen Paket zusammengefasst, das eine Reihe verschiedener Informationen enthält, beispielsweise die IP-Adresse des Absenders und des Empfängers, die Source- und Ziel-Ports, Layer-3-Protokolltypen, die Klassifizierung des Services und das Router- oder Switch-Interface. Das Network-Flow-Monitoring erfolgt mit einigen speziellen Netzwerkprotokollen, wie NetFlow und IPFIX, die festlegen, wie diese Pakete erstellt und übertragen werden sollen.